Wireshark VPN entschlüsseln

Version vom 5. Oktober 2016, 08:05 Uhr von Janning (Diskussion | Beiträge)

Schlüssel herraus finden

- ip xfrm state

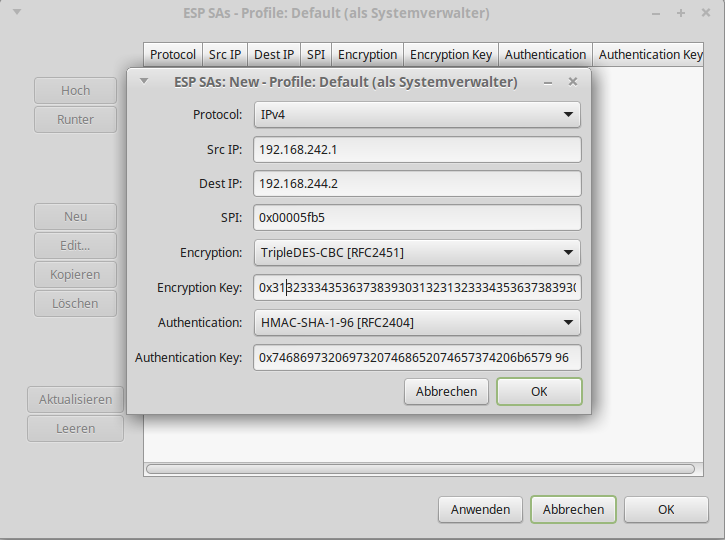

src 192.168.242.1 dst 192.168.244.2 proto esp spi 0x00005fb5 reqid 0 mode tunnel replay-window 0 auth-trunc hmac(sha1) 0x74686973206973207468652074657374206b6579 96 enc cbc(des3_ede) 0x313233343536373839303132313233343536373839303132 sel src 0.0.0.0/0 dst 0.0.0.0/0 src 192.168.244.2 dst 192.168.242.1 proto esp spi 0x00003d55 reqid 0 mode tunnel replay-window 0 auth-trunc hmac(sha1) 0x74686973206973207468652074657374206b6579 96 enc cbc(des3_ede) 0x313233343536373839303132313233343536373839303132 sel src 0.0.0.0/0 dst 0.0.0.0/0

Verschlüsselung in Wireshark eintragen

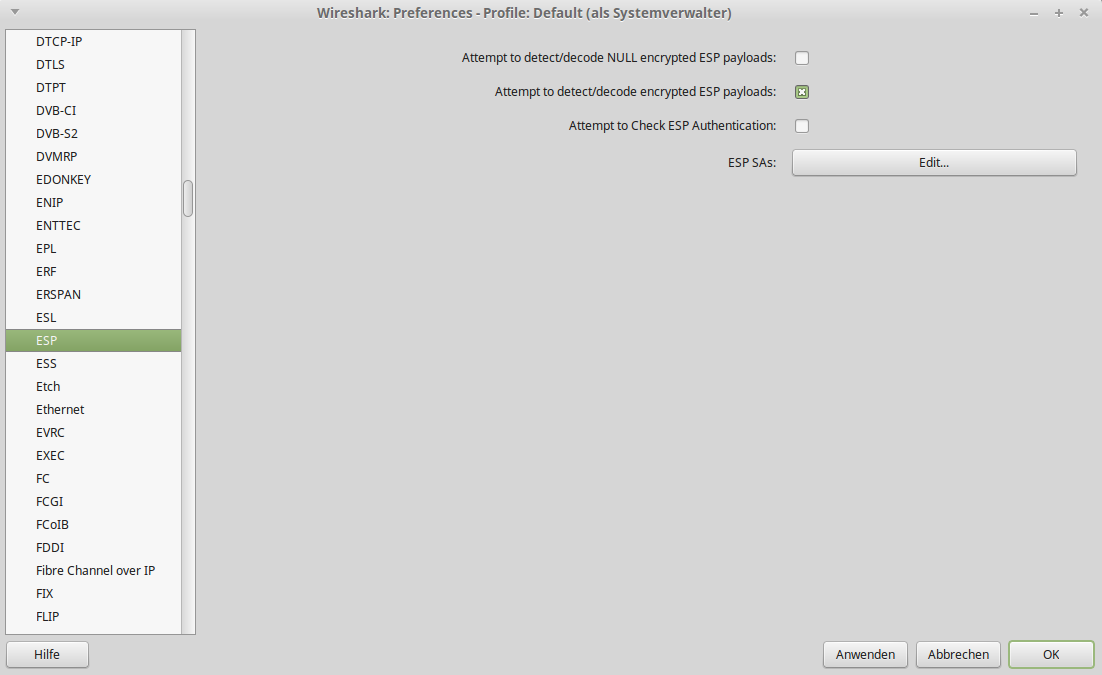

- Im Pulldown-Menü "Edit" auf "Preferences" gehen

- Unter "Protocols" nach "ESP" suchen und anklicken

- Dort das Kreuz bei "Attempt to detect/decode encrypted ESP payloads" setzen

- Anschließend unter "ESP SAs" die Taste "Edit..." klicken um ein weiteres Fenster zu öffnen

- Dort das Kreuz bei "Attempt to detect/decode encrypted ESP payloads" setzen

- Unter "Protocols" nach "ESP" suchen und anklicken

- In dem nächsten Fenster auf "Neu" klicken um ein weiteres Fenster zu öffnen

- Im nächsten Fenster die geforderten Daten eintragen. SPI, Encyption Key und Authentication Key lassen sich den Daten die man mit dem Befehl "ip xfrm state" erhalten hat entnehmen

- Diesen Schritt mit gedrehter Source und Destination-IP und den entsprechend angepassten Daten aus dem Befehl "ip xfrm state" wiederholen

- Im nächsten Fenster die geforderten Daten eintragen. SPI, Encyption Key und Authentication Key lassen sich den Daten die man mit dem Befehl "ip xfrm state" erhalten hat entnehmen