VPN Allgemein: Unterschied zwischen den Versionen

Thomas (Diskussion | Beiträge) |

Thomas (Diskussion | Beiträge) |

||

| Zeile 52: | Zeile 52: | ||

Die Authentifizierung kann entweder über nur den beteiligten Rechnern bekannte Geheimnisse (Pre Shared Secrets) geschehen oder über Public-Key-Mechanismen, wie sie auch für digitale Signaturen zum Einsatz kommen. | Die Authentifizierung kann entweder über nur den beteiligten Rechnern bekannte Geheimnisse (Pre Shared Secrets) geschehen oder über Public-Key-Mechanismen, wie sie auch für digitale Signaturen zum Einsatz kommen. | ||

Die Verwendung von Pre-Shared-Secrets ist bei End-to-Site-Verbindungen | Die Verwendung von Pre-Shared-Secrets ist bei End-to-Site-Verbindungen | ||

| + | |||

| + | ==Kombination== | ||

| + | [[Datei:kombination.jpg]] | ||

Version vom 25. November 2013, 11:01 Uhr

Was ist ein VPN

VPNs versetzen Unternehmen in die Lage, auf einfache und kostengünstige Weise ihre Netzwerke an verschiedenen Standorte zu verbinden und Außendienstmitarbeiter anzubinden. Dabei stellen VPNs eine billigere Alternative zu klassischen Wählleitungen dar und vereinfachen die Administration von Netzwerken, da sie u.a. die sonst nötigen Modem-Bänke ersetzen. Aber trotz all dieser Vorteile können die Sicherheitsfragen, die diese neuen Netze aufwerfen nicht unbeachtet bleiben. Bei einem Datenaustausch über ein öffentliches Netz, wie dem Internet, besteht immer die Gefahr von Angriffen. Es ist also immer nötig, die Daten zu verschlüsseln und die Zugangspunkte zu den VPNs abzusichern.

VPN ist ein reines Softwareprodukt

Die erreichbaren Netze bilden zusammen die Hardware (die Geräte selbst, zuzüglich Kabel etc.) und Software (die wiederum von den Geräten benötigt wird, um ihnen „zu sagen“, was sie überhaupt machen sollen).

Um ein Gerät aus seinem ursprünglichen Netz heraus an ein von dort aus erreichbares Netz zu binden, wird zusätzlich zu der oben beschriebenen Verbindung eine VPN-Software benötigt. In der klassischen Konfiguration wird sie zum einen auf dem Gerät installiert, das die Netzwerke miteinander verbindet, und zum anderen auf das einzubindende externe Gerät gebracht. VPN funktioniert, ohne dass dafür ein zusätzliches Kabel verlegt oder sonst irgendetwas an Hardware hinzugefügt zu werden braucht. Es ist daher ein reines Softwareprodukt.[9]

Allerdings gibt es Hardware (VPN-Appliances), die für die Verwendung der VPN-Software optimiert wurde, zum Beispiel indem ein entsprechender Hardware-Entwurf dabei hilft, Teile der (optionalen) Verschlüsselung zu beschleunigen.

Das verbindende Gerät wird durch die Softwareinstallation – zusätzlich zu seiner bisherigen Funktion – zu einem VPN-Gateway (auch VPN-Einwahlknoten).

Funktionsweise

Für die Kommunikation des zugeordneten Netzes mit einem seiner VPN-Partner werden am VPN-Gateway die ursprünglichen Netzwerkpakete in ein VPN-Protokoll gepackt. Daher spricht man bei VPN vom Tunnel.[5][2]

Dann gilt es, die verfügbaren Wege des Netzes, in dem sich der VPN-Partner befindet, zu nutzen, um die Pakete zum Kommunikationspartner zu übertragen. Der Trick besteht darin, dass sich die VPN-Pakete unabhängig von ihrem Inhalt separat adressieren lassen. Dank dieser sekundären Adressierung lässt sich das Paket in einer zum Fremdnetz kompatiblen Form auf den Weg bringen.

Auf dem VPN-Partner läuft eine VPN-Client-Software, die dort die Beschaffenheit des zugeordneten Netzes virtuell nachbildet (siehe VPN-Adapter). Sie nimmt die Pakete in Empfang und packt sie aus. Dadurch kommen wieder die ursprünglichen Pakete aus dem zugeordneten Netz samt primärer Adressierung zum Vorschein und können entsprechend behandelt werden.

Die Kommunikation des VPN-Partners mit dem zugeordneten Netz funktioniert genau andersherum: Die VPN-Client-Software packt die Pakete in ein VPN-Protokoll und schickt diese zum VPN-Gateway, welches die Pakete auspackt und in das zugeordnete Netz zum tatsächlichen Kommunikationspartner leitet.

VPN funktioniert weitgehend unabhängig von der physischen Topologie und den verwendeten Netzwerkprotokollen auch zwischen zwei vollkommen unterschiedlichen Netzwerken. Denn das Netz, in dem sich die VPN-Partner befinden, dient lediglich als Transportmittel bei der Kommunikation mit den eingebundenen Geräten. Da die tatsächlichen Netzwerkpakete in dem VPN-Protokoll verpackt sind, müssen sie nur von den VPN-Partnern, nicht aber von den Netzwerkkomponenten dieses Netzes verstanden werden.

Gegenüber anderen Tunnelarten eines TCP/IP-Netzes zeichnet sich der VPN-Tunnel dadurch aus, dass er unabhängig von höheren Protokollen (HTTP, FTP etc.) sämtliche Netzwerkpakete weiterleitet. Auf diese Weise ist es möglich, den Datenverkehr zweier Netzkomponenten praktisch uneingeschränkt durch ein anderes Netz zu transportieren, weshalb damit sogar komplette Netzwerke über ein benachbartes Netz hinweg miteinander verbunden werden können.

Verschlüsselung

Abhängig vom verwendeten VPN-Protokoll lassen sich die Netzwerkpakete zudem verschlüsseln. Da die Verbindung dadurch abhör- und manipulationssicher wird, kann eine Verbindung zum VPN-Partner durch ein unsicheres Netz hindurch aufgebaut werden, ohne dabei ein erhöhtes Sicherheitsrisiko einzugehen.[2] Alternativ dazu lassen sich über VPN auch ungesicherte Klartextverbindungen aufbauen.[1][2] Allerdings lässt sich auch an den verschlüsselten Paketen noch erkennen, welche Gegenstellen an der Kommunikation beteiligt sind; die Zahl und Größe der Datenpakete lässt u.U. Rückschlüsse auf die Art der Daten zu. Daher ist der oft gebrauchte Begriff eines "Tunnels" irreführend; ein Vergleich mit einer Milchglasröhre ist treffender. Die beiden wichtigsten VPN-Typen sind

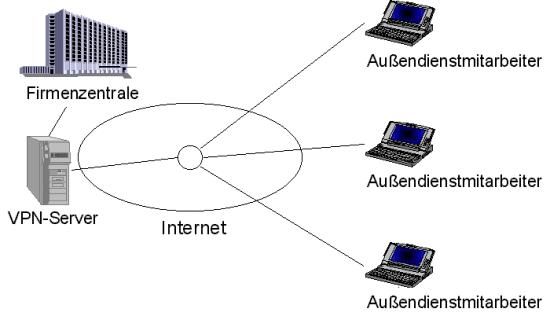

End-to-Site VPN's

Diese ermöglichen es z.B. Außendienstmitarbeitern sich von jedem Punkt der Erde aus, über eine sichere Internet-Verbindung mit dem Netzwerk ihrer Firmenzentrale zu verbinden; so als würden sie in ihrem Büro sitzen. Durch die verschlüsselte Übertragung besteht keine Gefahr, dass die übers Internet versendeten Daten in unbefugte Hände gelangen.

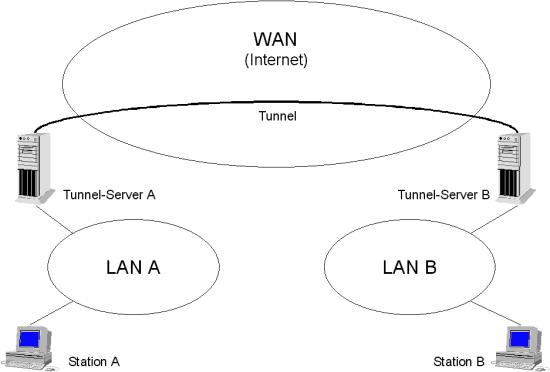

Site-to-Site VPN's

welche zwei oder mehr LANs, über eine sichere, weil verschlüsselte Internet-Verbindung koppeln und somit z.B. das LAN in einer Filiale mit dem in der Firmenzentrale verbinden. Für die Stationen der jeweiligen Netze erfolgt dies vollkommen Transparent, daß heißt, das LAN am anderen Ende des VPNs erscheint ihnen wie ein anderes Subnetz im selben LAN.

Die Funktionsweise

Ein VPN beruht auf IP-Tunneling, daß heißt, das zu transportierende Paket wird verschlüsselt und in ein neues Paket verpackt. Dieses Paket wird in einem Server des LANs oder des ISPs erzeugt, der den Ausgangspunkt des Tunnels bildet. Das Paket enthält als Quelladresse die Adresse dieses Rechners und als Zieladresse einen Server, der den Endpunkt des Tunnels bildet und das transportierte Paket wieder entpackt, also den Tunnel-Kopf entfernt und es entschlüsselt. Dieses Paket wird dann wie gewohnt im Ziel-LAN seinem Empfänger zugestellt.

Bevor ein Rechner eine verschüsselte Datenverbindung aufbaut, muß er sich eindeutig authentifizieren. Erst nach dem erfolgreichen Identitätsnachweis leitet das VPN-Gateway die Pakete ins Firmennetz weiter. Die Authentifizierung kann entweder über nur den beteiligten Rechnern bekannte Geheimnisse (Pre Shared Secrets) geschehen oder über Public-Key-Mechanismen, wie sie auch für digitale Signaturen zum Einsatz kommen. Die Verwendung von Pre-Shared-Secrets ist bei End-to-Site-Verbindungen