VPN Allgemein: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

Thomas (Diskussion | Beiträge) |

|||

| (14 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

=Was ist ein VPN= | =Was ist ein VPN= | ||

| − | VPNs versetzen Unternehmen in die Lage, auf einfache und kostengünstige Weise ihre Netzwerke an verschiedenen Standorte zu verbinden | + | *VPNs versetzen Unternehmen in die Lage, auf einfache und kostengünstige Weise ihre Netzwerke an verschiedenen Standorte zu verbinden |

| − | + | *Des weiteren kann man Außendienstmitarbeiter anbinden. | |

| − | + | *Man muss Sicherheitsfragen beachten. | |

| − | + | *Man nutzt öffentliche Netze und muss darum ensprechende Sicherheit sorgen. | |

| + | *Hier muss man 3 Punkte beachten | ||

| + | **Verfügbarkeit | ||

| + | **Integrität | ||

| + | **Vertraulichkeit | ||

=VPN ist ein reines Softwareprodukt= | =VPN ist ein reines Softwareprodukt= | ||

| + | *VPN ist grundsätzlich ein Software Produkt | ||

| + | *Es gibt aber auch Geräte die (VPN-Appliances), die für die Verwendung der VPN-Software optimiert wurde. | ||

| + | *Normalerweise gibt es für die Betriebsssteme Windows, Linux und MacOS native Software | ||

| + | *Es gibt sogenannte VPN Gateways die mehr als eine VPN Verbindung handeln können | ||

| + | =Vorgang beim Aufbau einer VPN= | ||

| + | *Ein VPN Partner will eine Verbindung eingehen. | ||

| + | *Er muss sich auf der Gegenseite authentifizieren. | ||

| + | *Danach muss eine Gemeisamer Sitzungsschlüssel ausgehandelt werden. | ||

| + | *Die Netze die zu schützen sind werden bestimmt. | ||

| + | *Die Pakete werden dann verschlüsselt und eingekapselt | ||

| + | *Die Komminikation der beiteiligten Netze läuft dann über den sogenannten VPN Tunnel | ||

| + | =Prinzip= | ||

| − | + | {{#drawio:vpn-vorgang}} | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | {{#drawio:vpn-vorgang-1}} | |

| − | |||

| − | + | {{#drawio:vpn-vorgang-2}} | |

| − | |||

| − | + | {{#drawio:vpn-vorgang-3}} | |

| − | VPN funktioniert weitgehend unabhängig von der physischen Topologie und den verwendeten Netzwerkprotokollen | + | =Weiteres= |

| − | + | *VPN funktioniert weitgehend unabhängig von der physischen Topologie und den verwendeten Netzwerkprotokollen. | |

| − | + | *Das Netz, in dem sich die VPN-Partner befinden, dient lediglich als Transportmittel bei der Kommunikation mit den eingebundenen Geräten. | |

| + | *Da die tatsächlichen Netzwerkpakete in dem VPN-Protokoll verpackt sind, | ||

| + | *Sie müssen/dürfen nur von den VPN-Partnern, nicht aber von den Netzwerkkomponenten dieses Netzes verstanden werden. | ||

=Verschlüsselung= | =Verschlüsselung= | ||

| + | *Theoretisch kann man eine VPN auch unverschlüsselt aufbauen | ||

| + | *Das wird aber in der Regel nicht gemacht. | ||

| + | *Um die Verbindung abhör- und manipulationssicher zu machen wird verschlüsselt | ||

| − | + | =Arten von VPN's= | |

| − | + | *[[Arten von VPN's]] | |

| − | + | =Die Funktionsweise= | |

| − | = | + | *Ein VPN beruht auf IP-Tunneling, daß heißt, das zu transportierende Paket wird verschlüsselt und in ein neues Paket verpackt. |

| − | + | *Dieses Paket wird in einem Server des LANs oder des ISPs erzeugt, der den Ausgangspunkt des Tunnels bildet. | |

| − | + | *Das Paket enthält als Quelladresse die Adresse dieses Rechners und als Zieladresse einen Server | |

| − | [[ | + | *Der den Endpunkt des Tunnels bildet und das transportierte Paket wieder entpackt |

| − | + | *Der Tunnel-Kopf wird entfernt und das Paket entschlüsselt. | |

| − | + | *Dieses Paket wird dann wie gewohnt im Ziel-LAN seinem Empfänger zugestellt. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | Ein VPN beruht auf IP-Tunneling, daß heißt, das zu transportierende Paket wird verschlüsselt und in ein neues Paket verpackt. Dieses Paket wird in einem Server des LANs oder des ISPs erzeugt, der den Ausgangspunkt des Tunnels bildet. Das Paket enthält als Quelladresse die Adresse dieses Rechners und als Zieladresse einen Server | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | =Authentifikation= | |

| + | *Bevor ein Rechner eine verschüsselte Datenverbindung aufbaut, muß er sich eindeutig authentifizieren. | ||

| + | *Erst nach dem erfolgreichen Identitätsnachweis leitet das VPN-Gateway die Pakete ins Firmennetz weiter. | ||

| + | *Die Authentifizierung erfolgt über: | ||

| + | **Pre Shared Keys | ||

| + | **Public-Key-Mechanismen | ||

| + | **Zertifikate | ||

| − | + | =Praktischer Nutzen eines VPNs= | |

| − | + | *Anbinden von Aussenstellen an die Zentrale | |

| + | *Anbinden von Homearbeitsplätzen | ||

| + | *Anbinden von Partnerfirmen | ||

| + | *Verschleierung der realen IP | ||

| + | *Umgegen von Länderrestrigionen | ||

| + | =Quellen= | ||

| + | *wiki.xinux.de | ||

| + | *www.wikipedia.de | ||

Aktuelle Version vom 24. März 2022, 10:04 Uhr

Was ist ein VPN

- VPNs versetzen Unternehmen in die Lage, auf einfache und kostengünstige Weise ihre Netzwerke an verschiedenen Standorte zu verbinden

- Des weiteren kann man Außendienstmitarbeiter anbinden.

- Man muss Sicherheitsfragen beachten.

- Man nutzt öffentliche Netze und muss darum ensprechende Sicherheit sorgen.

- Hier muss man 3 Punkte beachten

- Verfügbarkeit

- Integrität

- Vertraulichkeit

VPN ist ein reines Softwareprodukt

- VPN ist grundsätzlich ein Software Produkt

- Es gibt aber auch Geräte die (VPN-Appliances), die für die Verwendung der VPN-Software optimiert wurde.

- Normalerweise gibt es für die Betriebsssteme Windows, Linux und MacOS native Software

- Es gibt sogenannte VPN Gateways die mehr als eine VPN Verbindung handeln können

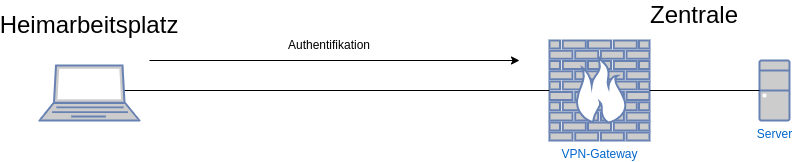

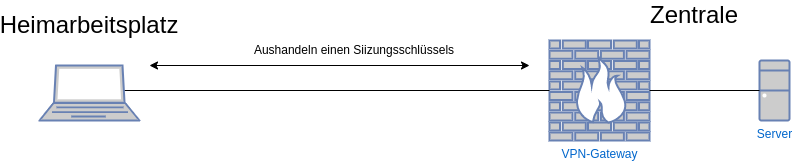

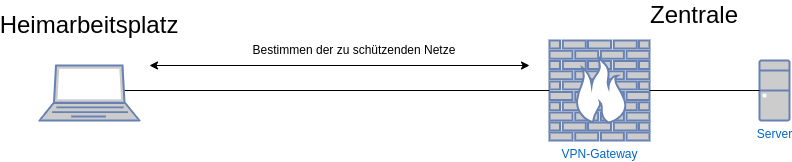

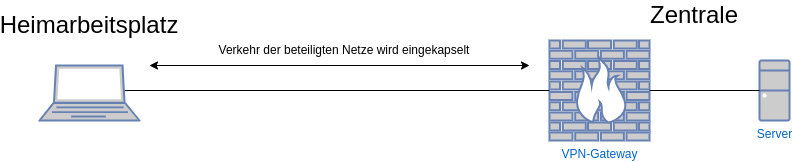

Vorgang beim Aufbau einer VPN

- Ein VPN Partner will eine Verbindung eingehen.

- Er muss sich auf der Gegenseite authentifizieren.

- Danach muss eine Gemeisamer Sitzungsschlüssel ausgehandelt werden.

- Die Netze die zu schützen sind werden bestimmt.

- Die Pakete werden dann verschlüsselt und eingekapselt

- Die Komminikation der beiteiligten Netze läuft dann über den sogenannten VPN Tunnel

Prinzip

Weiteres

- VPN funktioniert weitgehend unabhängig von der physischen Topologie und den verwendeten Netzwerkprotokollen.

- Das Netz, in dem sich die VPN-Partner befinden, dient lediglich als Transportmittel bei der Kommunikation mit den eingebundenen Geräten.

- Da die tatsächlichen Netzwerkpakete in dem VPN-Protokoll verpackt sind,

- Sie müssen/dürfen nur von den VPN-Partnern, nicht aber von den Netzwerkkomponenten dieses Netzes verstanden werden.

Verschlüsselung

- Theoretisch kann man eine VPN auch unverschlüsselt aufbauen

- Das wird aber in der Regel nicht gemacht.

- Um die Verbindung abhör- und manipulationssicher zu machen wird verschlüsselt

Arten von VPN's

Die Funktionsweise

- Ein VPN beruht auf IP-Tunneling, daß heißt, das zu transportierende Paket wird verschlüsselt und in ein neues Paket verpackt.

- Dieses Paket wird in einem Server des LANs oder des ISPs erzeugt, der den Ausgangspunkt des Tunnels bildet.

- Das Paket enthält als Quelladresse die Adresse dieses Rechners und als Zieladresse einen Server

- Der den Endpunkt des Tunnels bildet und das transportierte Paket wieder entpackt

- Der Tunnel-Kopf wird entfernt und das Paket entschlüsselt.

- Dieses Paket wird dann wie gewohnt im Ziel-LAN seinem Empfänger zugestellt.

Authentifikation

- Bevor ein Rechner eine verschüsselte Datenverbindung aufbaut, muß er sich eindeutig authentifizieren.

- Erst nach dem erfolgreichen Identitätsnachweis leitet das VPN-Gateway die Pakete ins Firmennetz weiter.

- Die Authentifizierung erfolgt über:

- Pre Shared Keys

- Public-Key-Mechanismen

- Zertifikate

Praktischer Nutzen eines VPNs

- Anbinden von Aussenstellen an die Zentrale

- Anbinden von Homearbeitsplätzen

- Anbinden von Partnerfirmen

- Verschleierung der realen IP

- Umgegen von Länderrestrigionen

Quellen

- wiki.xinux.de

- www.wikipedia.de