Openssl prinzip: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

Thomas (Diskussion | Beiträge) |

Thomas (Diskussion | Beiträge) |

||

| Zeile 21: | Zeile 21: | ||

=== Authentifzieren === | === Authentifzieren === | ||

| − | + | *Client auf den Webserver zugreift macht er eine Anfrage | |

| − | + | *Server schickt nun das certifikat-s zum Client | |

| + | *Client teilt nun dieses wieder auf in pubkey-s und signature-s | ||

| + | *Bildet einen hash aus dem pubkey-s genau wie vorher in der Zertifizierungsstelle. | ||

| + | nennen wir diesen mal X ... so und nun kommst: | ||

| + | *die signature-s haben wir bekommen als in der Zertifizierungsstelle den hash-s mit dem privkey-ca verschlüsselt haben ... | ||

| + | *wenn wir nun die signature-s wieder mit dem pubkey-ca verschlüsseln haben wir wieder den orginal hash-s denn wir nun Y nennen ... | ||

wenn X = Y ist die authentifzierung erfolgreich ... | wenn X = Y ist die authentifzierung erfolgreich ... | ||

[[Datei:auth.jpg]] | [[Datei:auth.jpg]] | ||

Version vom 15. Februar 2018, 12:19 Uhr

Auflistung einiger Beispiele für openssl: (Mehr Informationen auf www.openssl.org)

Prinzip

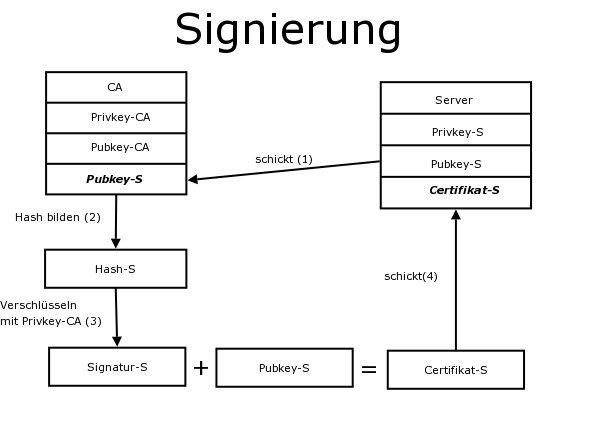

Signieren

- Generieren eines Schlüsselpaares einen privkey-s und einen pubkey-s.

- Den Pubkey-s schickt man nun an einen Zertifizierungsstelle.

- Diese bildet nun einen Hashwert hash-s

- hash wird nun mit dem privkey-ca verschlüsselt,

- Das Teil nennt man nun signature-s

- diese wird an den pubkey-s angehängt

- Man nennt dies nun certifkat-s und

- Es wird zum Server zurück geschickt

- Man baut dies dann in seinen Websever ein

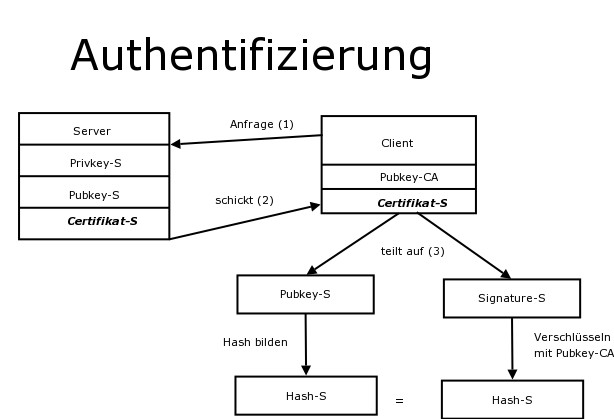

Authentifzieren

- Client auf den Webserver zugreift macht er eine Anfrage

- Server schickt nun das certifikat-s zum Client

- Client teilt nun dieses wieder auf in pubkey-s und signature-s

- Bildet einen hash aus dem pubkey-s genau wie vorher in der Zertifizierungsstelle.

nennen wir diesen mal X ... so und nun kommst:

- die signature-s haben wir bekommen als in der Zertifizierungsstelle den hash-s mit dem privkey-ca verschlüsselt haben ...

- wenn wir nun die signature-s wieder mit dem pubkey-ca verschlüsseln haben wir wieder den orginal hash-s denn wir nun Y nennen ...

wenn X = Y ist die authentifzierung erfolgreich ...