Netzwerktechnik

Grundlagen

Definition Netzwerk

Als es die ersten Computer gab, waren diese sehr teuer. Vor allem Peripherie-Geräte und Speicher war fast unbezahlbar. Zudem war es erforderlich zwischen mehreren Computern Daten auszutauschen. Aus diesen Gründen wurden Computer miteinander verbunden. Daraus ergaben sich einige Vorteile gegenüber den Einzelarbeitsplätzen:

- zentrale Steuerung von Programmen und Daten

- Nutzung gemeinsamer Datenbeständen

- erhöhter Datenschutz und Datensicherheit

- größere Leistungsfähigkeit

- gemeinsame Nutzung der Ressourcen

Was ist ein Netzwerk?

Ein Netzwerk besteht in seiner einfachsten Form aus zwei Computern. Sie sind über ein Kabel miteinander verbunden und somit in der Lage ihre Ressourcen gemeinsam zu nutzen. Wie Daten, Speicher, Drucker, Faxgeräte, Scanner, Programme und Modems. Ein netzwerkfähiges Betriebssystem stellt den Benutzern auf der Anwendungsebene die Ressourcen zur Verfügung.

Peer-to-Peer-Architektur

In einem Peer-to-Peer-Netzwerk ist jeder angeschlossene Computer zu den anderen gleichberechtigt. Jeder Computer stellt den anderen Computern seine Ressourcen zur Verfügung. Einen Netzwerk-Verwalter gibt es nicht. Deshalb muss jeder Netzwerk-Teilnehmer selber bestimmen, welche Ressourcen er freigeben will.

| Größe | Ein Peer-to-Peer-Netzwerk eignet sich für bis zu 10 Stationen. Bei mehr Stationen wird es schnell unübersichtlich und die Nachteile kommen sehr schnell zum Tragen. |

| Datensicherung | Die Datensicherung muss von jedem Netzwerk-Teilnehmer selber vorgenommen werden. |

| Administration | Jeder Netzwerk-Teilnehmer ist für seinen Computer selber verantwortlich. |

| Vorteile | Diese Art von Netzwerk ist relativ schnell und kostengünstig aufgebaut. Die Teilnehmer sollten möglichst dicht beieinander stehen. |

| Nachteile | Eine konsistente Versionsverwaltung für Dokumente ist nur mit viel Aufwand realisierbar. Eine zentrale Datensicherung ist auch nicht vorhanden. |

Client-Server-Architektur

In einem serverbasierten Netzwerk werden die Daten auf einem zentralen Computer gespeichert und verwaltet. Man spricht von einem dedizierten Server, auf dem keine Anwendungsprogramme ausgeführt werden, sondern nur eine Server-Software und Dienste ausgeführt werden. Diese Architektur unterscheidet zwischen der Anwender- bzw. Benutzerseite und der Anbieter- bzw. Dienstleisterseite. Der Anwender betreibt auf seinem Computer Anwendungsprogramme (Client), die die Ressourcen des Servers auf der Anbieterseite zugreifen. Hier werden die Ressourcen zentral verwaltet, aufgeteilt und zur Verfügung gestellt.

Diese Architektur ist die Basis für viele Internet-Protokolle, wie HTTP für das World Wide Web oder SMTP/POP3 für E-Mail. Der Client stellt eine Anfrage. Der Server wertet die Anfrage aus und liefert eine Antwort bzw. die Daten zurück.

Disk-Server

Dann wurde der erste Disk-Server entwickelt. Es war ein Computer, der mit mehreren anderen Computern verbunden war. Auf dem Disk-Server kam ein Betriebssystem zum Einsatz, das den gleichzeitigen Zugriff mehrerer Clients organisieren konnte. Mit den Disk-Servern war es schon möglich die Zugriffsmöglichkeiten der angeschlossenen Computer auf bestimmte Ressourcen zu beschränken. Der Wartungs- und Pflegeaufwand eines Disk-Servers war jedoch enorm, da die Clients für die Verwaltungstätigkeiten zuständig waren. Die Probleme des Disk-Servers wurden dann mit dem File-Server gelöst. Der Server war für die Verwaltungsaufgaben zuständig. Und es gab Möglichkeiten die Zugriffe der Clients weiter einzuschränken. Z. B. auf einzelne Verzeichnisse oder Dateien.

Datensicherheit

Bei einem Server hat man die Möglichkeit, Sicherheitsstrategien für die Datensicherheit und Zugriffsmöglichkeiten zu entwickeln. Beispiele für Sicherheitsstrategien sind doppelte Datenhaltung, zentrale Datensicherung und Zugriffssteuerung. Die Steuerung kann durch eine oder nur wenige Personen übernommen werden.

Groupware

Groupware soll die Zusammenarbeit in Arbeitsgruppen fördern, die Arbeitsabläufe vereinfachen und automatisieren. Wenn in einem Netzwerk die enge Zusammenarbeit zwischen Netzwerkteilnehmern möglich sein soll, dann kommt eine Groupware-Software zum Einsatz.

Sie bietet folgende Möglichkeiten:

- Terminkalender

- zentrales Adressbuch

- Dokumentbearbeitung im Team

- Zugriffsmöglichkeiten auf Datenbanken

Mainframe-Architektur

In den Anfangszeiten der Computer waren diese sehr teuer und auch sehr groß. Es war nicht möglich jedem Mitarbeiter einen Computer auf bzw. unter den Tisch zu stellen. Stattdessen beschränkte man sich auf einen sehr teuren aber leistungsfähigen Großrechner, den sogenannten Mainframe. Dort waren meist speziell entwickelte Applikationen installiert. Über serielle Leitungen waren an den Mainframe mehrere Terminals, bestehend aus Bildschirm und Tastatur, angeschlossen. Mit diesen Terminals wurden die Mainframes bedient.

Das Terminal dient als Eingabe-Ausgabe-Schnittstelle zwischen Benutzer und Mainframe. Bei dieser Architektur bilden Terminal und Mainframe eine Einheit. Benutzereingaben werden vom Mainframe verarbeitet und vom Terminal dargestellt.

Moderne Formen des Terminals sind mit Arbeitsspeicher, Prozessor und Schnittstellen ausgestattet. Hier laufen ein Großteil der Anwendungen im Terminal. Diese müssen mangels lokalem Massenspeicher vom Mainframe in den Arbeitsspeicher geladen werden. Statt dem klassischen Mainframe dient ein Terminalserver für die Auslieferung der Programme.

| Vorteile | Zentrale Steuerung, Datenhaltung, Anwendungen und kostengünstige Erweiterung zusätzlicher Terminals. |

| Nachteile | Ausfall des Mainframes führt zum Ausfall der Terminals. Der Betrieb steht dann komplett. Im Überlastungsfall müssen die Terminals warten, bis ihre Daten verarbeitet werden |

Logische Struktur von Netzen

Bei der Verkabelung von LANs muß man aber zwischen logischer Stuktur und Verkabelungsstruktur unterscheiden, z. B. kann ein Netz mit logischer Busstruktur bei der Verkabelung mit 'Twisted Pair'-Kabeln wie ein Sternnetz aussehen.

Sternstruktur

Alle Teilnehmer werden an einen zentralen Knoten angeschlossen (früher z. B. häufig Anschluß von Sichtgeräten an einen Zentralrechner). Eine direkte Kommunikation der Teilnehmer untereinander ist nicht möglich, jegliche Kommunikation läuft über den zentralen Knoten (Punkt-zu-Punkt-Verbindung, Leitungsvermittlung). Die Steuerung der Kommunikation vom Knoten aus ist sehr einfach: Polling (regelmäßige Abfrage aller Stationen) oder Steuerung über Interrupt. Bei Ausfall der Zentrale sind sämtliche Kommunikationswege unterbrochen.

Ringstruktur

Es gibt keine Zentrale, alle Stationen sind gleichberechtigt. Jeder Teilnehmer verfügt über einen eigenen Netzanschluß (Knoten) und ist über diesen mit seinem linken und rechten Partner verbunden. Die Übertragung der Info erfolgt in einer Richtung von Knoten zu Knoten. Bei Ausfall eines Knotens sind sämtliche Kommunikationswege unterbrochen.

Busstruktur

Es gibt keine Zentrale und keine Knoten. Die Verbindung aller Teilnehmer erfolgt über einen gemeinsamen Übertragungsweg. Zu einem Zeitpunkt kann immer nur eine Nachricht über den Bus transportiert werden. Bei Ausfall einer Station bleibt die Kommunikation der anderen Stationen erhalten. Bei den Bussystemen kann man noch unterscheiden in Basisband-Bussysteme und Breitband-Bussysteme. Bei Basisband-Bussystemen werden die elektrischen Pegel direkt übertragen; bei den für uns interessanten digitalen Informationen also 0- und 1-Pegel. Bei Breitband-Bussystemen werden über das Kabel mehrere unabhängige Kanäle geleitet (modulierte Übertragung). Busnetze müssen auf beiden Seiten mit der Leitungsimpedanz abgeschlossen werden, damit keine Echos auftreten, die zu Empfangsfehlern führen.

vermaschte Struktur

Jeder Teilnehmer ist mit mehreren anderen verbunden. Es gibt keine Zentrale und es existieren mehrere, unabhängige Übertragungswege zwischen zwei Stationen. Manchmal gibt es keine direkte Verbindung zwischen zwei Stationen. Dann führt der Weg über eine oder mehrere andere Stationen.

Je nach Bedarf können die o. g. Topologien auch miteinander kombiniert werden, z. B. Bus mit angeschlossenen Sternen oder Bus mit angeschlossenen Bussen, was zu einer Baumstruktur führt. Insbesondere bei Weitverkehrsnetzen (WAN) treten vermaschte Strukturen auf. Teilweise ergeben sich dabei redundante Leitungswege, die auch bei Unterbrechung eines Wegs den Datentransport sicherstellen.

Übertragung von Daten

Datagramm

Ein Datagramm steht als Oberbegriff für:

- einen Datenframe

- ein Datenpaket

- ein Datensegment

Ein Datagramm ist eine Art von Dateneinheit und hat im OSI-Modell auf den Schichten 2 bis 4 unterschiedliche Bezeichnungen. Auf der Sicherungsschicht (Schicht 2) nennt sich das dortige Datagramm Datenframe. Auf der Vermittlungsschicht (Schicht 3), ist es das Datenpaket und auf der Transportschicht (Schicht 4) das Datensegment.

Übertragungsrichtung

Kommunikationsmedien können auch danach charakterisiert werden, in welche Richtung eine Informationsübertragung möglich ist. Man unterscheidet:

Simplex

Die Übertragung kann immer nur in ein und dieselbe Richtung erfolgen (ähnlich wie bei einem Radio).

Halbduplex

Die Übertragung kann zu einem Zeitpunkt immer nur in eine Richtung erfolgen, kann aber in die andere Richtung umgeschaltet werden (ähnlich wie bei einem Walkie-Talkie).

Duplex

Die Übertragung kann in beide Richtungen gleichzeitig erfolgen (ähnlich wie bei einem Telefon). Zur deutlichen Unterscheidung von halbduplex wird hier auch oft von vollduplex gesprochen.

Struktur von Kommunikationsnetzen

Vermittlungseinrichtungen

- Telekom

- Kabeldeutschland

Anschlusarten

- Wählanschlüsse

- Festanschlüsse

- Universal

Datenverbindungen

Leitergebunde Systeme

- Metalische

- Nichtmetallische

Einteilung von Medien

Kupferkabel

Kupferkabel gehören zu den leitungsgebundenenen Übertragungsmedien. Sie sind metallische Leiter und können weiter unterteilt werden in symmetrische Kabel und Koaxialkabel.

- Symetrisches Kabel

- Koaxialkabel

Lichtwellenleiter

Lichtwellenleiter (Abk.: LWL) oder Lichtleitkabel (LLK) sind aus Lichtleitern bestehende oder zusammengesetzte, teilweise konfektionierte, mit Steckverbindungen versehene Kabel und Leitungen zur Übertragung von Licht im sichtbaren sowie ultravioletten oder infraroten Bereich. Lichtleitkabel bilden mehr oder weniger stark biegsame Verbindungen zur Übertragung optischer Signale oder auch hoher optischer Strahlungsleistungen. Die verwendeten Lichtleiter, in denen die Strahlung fortgeleitet wird, bestehen je nach Anwendung aus Mineralglas (meist Kieselglas bzw. Quarzglas), oder organischem Glas (Kunststoff).

Luft

Hier werden elektromagnetische Wellen zu Übertragung verwendet.

- Infrarot

- WLAN

- Mobilfunk

- DECT

- Richtfunk

Übertragungstechnik

- Breitbandtechnik

- Single Cable System

- Dual Cable System

- Breitband-Lan

- Breitband-ISDN

Grundlagen der Signalübertragung

Kenngrößen

- Der Leiterwiderstand und die Leitfähigkeit des Metalls

- Die Dämpfung (frequenzabhängig)

- Kopplungswiderstand

- Rückflussdämpfung

Begriffe

- Leiterwiderstand

- Spezifischer Widerstand

- Elektrische Leitfähigkeit

- Metalle

- Isolatoren

- Hallbleiter

Leitungstheorie

Allgemein lässt sich eine Leitung nur grob mit dem ohmschen Widerstand aus Leitungsquerschnittsfläche, Leitfähigkeit und Länge beschreiben. Sobald die Wellenlänge in der Größenordnung der Leitungslänge liegt oder z. B. Schaltvorgänge auf Leitungen beschrieben werden sollen, reicht dieses stark vereinfachte Modell nicht hin.

Mithilfe der Leitungsgleichungen und den zugehörigen Größen wie Wellenimpedanz, Reflexionsfaktor, Leitungsbelägen und weiteren Parametern, lassen sich Ausgleichsvorgänge auf Leitungen und Wellenerscheinungen berechnen.

Beaufschlagt man eine Leitung mit einem Wechselstrom oder mit einem Strom- oder Spannungspuls, so wird das Signalausbreitungsverhalten auf der Leitung durch ohmsche, kapazitive und induktive Leitungseigenschaften, die komplexen Leitungsbeläge bestimmt.

Sinnvoll wird eine leitungstheoretische Betrachtung in der Regel, wenn die geometrischen Abmessungen der Leitungen die gleiche Größenordnung haben oder länger sind, als die Wellenlänge der Strom- oder Spannungsgröße. Eine Wechselspannung von 1 GHz besitzt im Vakuum eine Wellenlänge von rund 30 cm. Wellenvorgänge spielen auf den Platinen moderner Computer eine große Rolle. Somit wären moderne Computer mit hochfrequenter Taktung ohne Anwendung der Leitungstheorie undenkbar.

Modulation

Amplitudenmodulation

Bei der Amplitudenmodulation (AM) besitzen unterschiedlichen Werte der jeweiligen physikalischen Größe verschiedene Bedeutung, der Signalwert wird also aus der Intensität einer physikalischen Größe ermittelt. Wird beispielsweise die Amplitude einer Wechselspannung verändert, so kann der Empfänger aus dem Betrag der Amplitude auf den Zeichenwert schließen. Amplitudenmodulation wird in der klassischen Radio-Technik (Mittelwelle bzw. AM) verwendet, aber auch in Modems benutzt. Wegen der entfernungsabhängigen Dämpfung des Signals sind solche Modulationen empfindlicher für Störungen als die anderen in Modems eingesetzten Verfahren.

Frequenzmodulation

Bei der Frequenzmodulation (FM) wird als Signalwert die Frequenz des jeweiligen Trägersignals verwendet. Da das Signal nicht mehr von den stetigen Werten der Amplitude einer Welle abhängt, ist diese Methode wesentlich weniger anfällig gegen Störungen, hat aber zugleich den Nachteil, technisch aufwendiger zu sein. Insbesondere sind hier zwischen Sender und Empfänger Vereinbarungen zu treffen, welche absolute Frequenz auf welche Zeichenwerte abzubilden ist. Die Frequenzmodulation wird für hochfrequente Hörfunkübertragung (UKW bzw. FM) benutzt, sowie für einfache MODEMs.

Phasenmodulation

Die Phasenmodulation (PM) verändert die Phase der übertragenen Sinus-Schwingung. Der Empfänger kann die entsprechende Information auswerten und den gesendeten Signalwert erkennen. Hier gibt es unterschiedliche Verfahren: Die phasenkohärente PSK-Modulation (phase-shift-key) benötigt in der Regel ein Referenzsignal, da nur bei Änderung des Signalwerts ein Phasensprung von 180° durchgeführt wird. Die differentielle D-PSK-Modulation führt abhängig vom Signalwert einen 90°-Sprung oder einen 270°-Sprung durch. Somit lässt sich nicht nur jeder Signalwert absolut feststellen, sondern auch der Takt, mit dem der Sender die Signale abschickt, zurückgewinnen. Phasenmodulation wird in Kombination mit der Amplitudenmodulation in höherwertigen Modems eingesetzt.

Kupferkabel

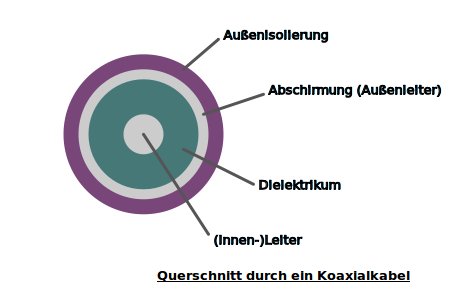

Koaxialkabel

Ein Koaxialkabel (Coaxial Cable) besteht aus einem zentralen Innenleiter, um den konzentrisch eine Isolierschicht (Dielektrikum), ein Außenleiter (Abschirmung) und eine Außenisolierung angebracht sind.

Aufgrund der Unsymmetrie zwischen den beiden Leitern wird das Koaxialkabel

auch als unsymmetrisches Kabel bezeichnet. Das Dielektrikum

hat einen großen Einfluß auf die Signalgeschwindigkeit. Die Abschirmung

besteht aus einem Kupfergeflecht und/oder einer Aluminiumfolie. Da ein

Koaxialkabel sehr hohe Frequenzen übertragen kann, wird es auch

Hochfrequenzkabel genannt.

Eine wichtige Kenngröße ist der Wellenwiderstand Z0. Bei jeder (endlich langen) Leitung müssen die Enden mit jeweils

einem dem Wellenwiderstand entsprechenden Ohmschen Abschlusswiderstand überbrückt werden, um die Leitung reflexionsfrei zu halten. Praktisch bedeutet

dies, dass ein eingekoppeltes Signal an den Kabelenden nicht reflektiert, sondern vernichtet wird.

Typische Werte für den Wellenwiderstand sind 50 Ω ("klassisches" Ethernet), 75 Ω (Breitband-LANs) und 150 Ω (Gigabit-Ethernet).

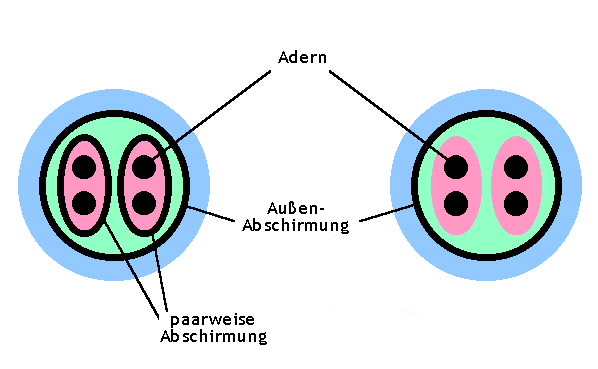

Symmetrisches Kupferkabel – Twisted Pair

Ein symmetrisches (Kupfer-) Kabel (Balanced Cable), auch Kabel mit verdrillten Leitungspaaren (Twisted Pair) genannt, besteht aus mehreren Adern, die nicht parallel geführt werden, sondern paarweise miteinander verdrillt sind. Durch die Verdrillung wird die gegenseitige Beeinflussung durch induktive und kapazitive Effekte von benachbart liegenden Leitungspaaren verringert. Das Signal wird symmetrisch und erdfrei auf je einem Adernpaar geführt. Die Signalspannung liegt auf diese Weise nicht gegen Erde oder Masse an, sondern lässt sich nur als Differenzspannung zwischen den beiden Adern eines Adernpaares abgreifen.

Symmetrisches Kabel wird in verschiedenen Ausführungen angeboten:

- U/UTP: ungeschirmtes Kabel (Unscreened/Unshielded Twisted Pair),

- F/UTP: Kabel mit Gesamtschirm aus Folie (Foil/Unshielded Twisted Pair),

- U/FTP: paarweise foliengeschirmtes Kabel (Unscreened/Foil Twisted Pair)

- STP: (Shielded Twisted Pair) alte Bezeichnung

- SF/UTP: Kabel mit Gesamtschirm aus Folie und Geflecht (Screened Foil/Unshielded Twisted Pair),

- S/FTP: paarweise foliengeschirmtes Kabel mit Gesamtschirm aus Geflecht (Screened/Foil Twisted Pair)

- S/STP (Screened Shielded Twisted Pair) alte Bezeichnung

Im LAN-Bereich werden symmetrische Kabel mit 2 Paaren (4 Adern) oder 4 Paaren (8 Adern) eingesetzt. Bei Neuverkabelungen wird empfohlen, nur noch 4-paariges Kabel zu verwenden. Das 2-paarige UTP-Kabel wird oft mit dem Vierdrahtkabel verwechselt, bei dem alle vier Adern miteinander verdrillt sind (Sternviererverseilung), und das vor allem im Telefonbereich Verwendung findet. Wie beim Koaxialkabel ist auch beim symmetrischen Kupferkabel der Wellenwiderstand Z0 eine wichtige Kenngröße. Typische Werte sind 100 Ω (Ethernet) und 150 Ω (Token Ring).

Dämpfung

Bei jedem Übertragungsmedium muss man gewisse Dämpfungsverluste in Kauf nehmen. Die Dämpfung (Attenuation) ist frequenzabhängig und wächst mit steigender Signalfrequenz.

Kategorie

Für die Klassifizierung von symmetrischen Kabeln gibt es sieben Kategorien (1 bis 7), wobei die Übertragungsqualität mit aufsteigender Nummer zunimmt. Diese Klassifizierung bezieht sich ausschließlich auf nachrichtentechnische Parameter (Frequenzverhalten, Dämpfung, usw.) und macht keine Unterscheidung zwischen geschirmten und ungeschirmten Kabeln. Die folgende Tabelle zeigt die für die Praxis relevanten Kategorien 3 bis 7. Die Kategorien sind rückwärtskompatibel in dem Sinne, dass eine Ethernet-Variante, die z.B. ein Kategorie-3-Kabel benötigt, selbstverständlich auch auf einem Kategorie-5-Kabel lauffähig ist.

| Kategorie | Maximale Übertragungsfrequenz [MHz] | Ethernet-Einsatzgebiete |

| 3 | 16 | 10Base-T, 100Base-T2, 100Base-T4 |

| 4 | 20 | |

| 5 | 100 | 100Base-TX, 1000Base-T (eingeschränkt) |

| 5e | 100 | 1000Base-T |

| 6 | 250 | |

| 6e | 500 | 10G Base-T (eingeschränkt) |

| 6a | 625 | 10G Base-T |

| 7 | 600 |

Ein wesentliches Kriterium für die Auswahl eines Kabels ist die maximale Frequenz, die unter bestimmten Anforderungen übertragen werden kann. Die folgende Tabelle zeigt die Frequenzanforderungen einiger Übertragungsverfahren.

| Übertragungsverfahren | Übertragungsrate [Mbit/s] | Signalfrequenz [MHz] |

| Ethernet 10Base-T | 10 | 20 |

| Fast-Ethernet 100Base-TX | 100 | 31.25 |

| Fast-Ethernet 1000Base-TX | 1000 | 62,5 |

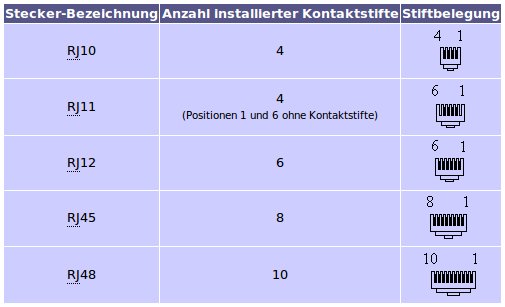

Steckverbindungen

Bei symmetrischen Kabeln der Kategorien 1 bis 6 wird in Ethernet-Umgebungen der 8-polige Steckanschluss RJ45 (Registered Jack) verwendet, der auch als Modular Jack oder Western Plug bezeichnet wird. Die RJ45-Spezifikation wird von der US-amerikanischen Federal Communications Commission (FCC) festgelegt. Neben RJ45 gibt es noch eine Reihe weiterer Stecker-Spezifikationen der FCC.

Die folgende Tabelle zeigt einige Beispiele:

Beispiel

RJ45-Stecker gibt es in verschiedenen Qualitätsstufen (bezüglich Frquenzverhalten, Dämpfung, usw.), insbesondere gibt es geschirmte und ungeschirmte Ausführungen. Die Auswahl eines geeigneten RJ45-Steckers erfordert die gleiche Sorgfalt wie die Auswahl des Kabels. Eine gewisse Vereinfachnung bietet hier die weiter unten beschriebene Klasseneinteilung (A bis F), bei der nicht einzelne Kabel oder Stecker betrachtet werden, sondern komplette Übertragungsstrecken. Bei Kabeln der Kategorie 7 reicht der RJ45-Stecker aufgrund der hohen übertragungstechnischen Anforderungen nicht mehr aus. Hier gibt es entsprechende Neuentwicklungen, wie z.B. die Stecksysteme GP45 oder GG45.

Während bei 4-paarigen Kabeln alle 8 Kontakte des RJ45-Steckers belegt sind, muss bei 2-paarigen Kabeln die Belegung der benötigten 4 Kontakte auf das jeweilige Übertragungsverfahren abgestimmnt sein. Die folgende Tabelle zeigt die Kontaktbelegung des RJ45-Steckers für die verschiedenen Ethernet-Varianten:

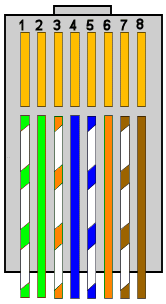

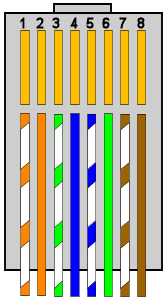

Für die Farbkodierung der Adernpaare gibt es zwei Industriestandards: EIA/TIA 568A und EIA/TIA 568B (Electronic Industries Alliance / Telecommunications Industry Association).

Es ist sinnvoll, in einem Netz durchgehend nur einen dieser Standards zu verwenden.

- EIA/TIA 568A

- EIA/TIA 568B

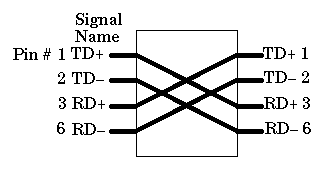

Belegt man gemäß obiger Tabelle beide Stecker eines Kabels, dann erhält man ein sogenanntes "Straight-through-Kabel". Nun muss jedoch für die Datenübertragung das Transmit-Paar des Senders mit dem Receive-Paar des Empfängers

verbunden werden (und umgekehrt). Aus diesem Grund wird bei zentralen Netzkomponenten (z.B. Hubs und Switches) intern im Gerät ein sogenanntes "Crossover" vorgenommen. Auf diese Weise ist es möglich,

ein Endgerät (z.B. einen PC) über ein Straight-through-Kabel mit einem Hub zu verbinden. Will man jedoch zwei Endgeräte direkt miteinander vebinden, muss die

Crossover-Funktion im Kabel erfolgen und man benötigt hierfür ein Crossover-Kabel, bei dem die entsprechenden Aderpaare bei der Steckerbelegung vertauscht sind. Die folgende Abbildung

zeigt die Crossover-Steckerbelegung für ein 2-paariges Kabel.

ISO/OSI-7-Schichtenmodell

Das OSI-7-Schichtenmodell ist ein Referenzmodell für herstellerunabhängige Kommunikationssysteme. OSI bedeutet Open System Interconnection (Offenes System für Kommunikationsverbindungen), das von der ISO als Grundlage für die Bildung von Kommunikationsstandards entworfen und standardisiert wurde. Das OSI-Schichtenmodell oder OSI-Referenzmodell basiert auf dem DoD-Schichtenmodell, auf dem das Internet basiert. Im Vergleich zum DoD-Schichtenmodell ist das OSI-Schichtenmodell feiner aufgegliedert. Das OSI-Schichtenmodell besteht aus 7 Schichten. Jede Schicht ist in Arbeitseinheiten eingeteilt. Die Arbeitseinheiten haben ihre Funktion innerhalb der Schicht oder kooperieren mit den Arbeitseinheiten der benachbarten Schichten. Damit diese Arbeitseinheiten miteinander arbeiten können müssen sie sich an ein Regelwerk halten. Dieses Regelwerk nennt man Protokoll.

So toll das OSI-Referenz- bzw. Schichtenmodell ist, so wenig praxisnah ist es. Es wird zwar sehr häufig als Referenz herangezogen. Doch eigentlich ist das TCP/IP-Modell (DoD-Schichtenmodell) viel näher an der Realität. Das Problem des OSI-Schichtenmodells ist die Standardisierungsorganisation ISO, die einfach zu schwerfällig war, um in kürzester Zeit einen Rahmen für die Aufgaben von Protokollen und Übertragungssystemen in der Netzwerktechnik auf die Beine zu stellen. TCP/IP dagegen war frei verfügbar, funktionierte und verbreitete sich mit weiteren Protokollen rasend schnell. Der ISO blieb nichts anderes übrig, als TCP/IP im OSI-Schichtenmodell zu berücksichtigen. Neben TCP/IP haben sich noch weitere Netzwerkprotokolle entwickelt. Die wurden jedoch irgendwann von TCP/IP abgelöst. Fast alle Netzwerke arbeiten heute auf der Basis von TCP/IP.

Einteilung des OSI-Schichtenmodells

- Die Schichteneinteilung erfolgt mit definierten Schnittstellen.

- Einzelne Schichten können angepasst, zusammengefasst oder ausgetauscht werden.

- Die Schichten 1..4 sind transportorientierte Schichten.

- Die Schichten 5..7 sind anwendungsorientierte Schichten.

- Das Übertragungsmedium ist nicht festgelegt.

Das OSI-7-Schichtenmodell oder OSI-Referenzmodell beschreibt das Durchlaufen von 7 Schichten in denen Funktionen und Protokolle definiert sind und einer bestimmten Aufgabe bei der Kommunikation zwischen zwei Systemen zugeordnet sind. Die Protokolle einer Schicht sind zu den Protokollen der über- und untergeordneten Schichten weitestgehend transparent, so dass die Verhaltensweise eines Protokolls sich wie bei einer direkten Kommunikation mit dem Gegenstück auf der Gegenseite darstellt.

Die Übergänge zwischen den Schichten sind Schnittstellen, die von den Protokollen verstanden werden müssen. Manchmal kommt es auch vor, dass sich Protokolle über mehrere Schichten erstrecken und mehrere Aufgaben abdecken. Protokolle sind eine Sammlung von Regeln zur Kommunikation auf einer bestimmten Schicht des OSI-Modells. Die Endgeräte der Endsysteme und das Übertragungsmedium sind aus dem OSI-Modell ausgeklammert, was nicht bedeutet, dass die Endgeräte in der Anwendungsschicht und das Übertragungsmedium in der Bitübertragungsschicht nicht doch vorgegeben sind.

- Bitübertragungsschicht Schicht 1 Physical

- Maßnahmen und Verfahren zur Übertragung von Bits

- Definition der elektrische, mechanische und funktionale Schnittstelle zum Übertragungsmedium.

- Die Protokolle dieser Schicht unterscheiden sich nur nach dem eingesetzten Übertragungsmedium und -verfahren. Das *Übertragungsmedium ist jedoch kein Bestandteil der Schicht 1.

- Sicherungsschicht Schicht 2 Data Link

- Logische Verbindungen mit Datenpaketen und elementare Fehlererkennungsmechanismen

- Die Sicherungsschicht sorgt für eine zuverlässige und funktionierende Verbindung zwischen Endgerät und Übertragungsmedium.

- Zur Vermeidung von Übertragungsfehlern und Datenverlust enthält diese Schicht Funktionen zur Fehlererkennung, Fehlerbehebung und Datenflusskontrolle.

- Auf dieser Schicht findet auch die physikalische Adressierung von Datenpaketen statt.

- Vermittlungsschicht Schicht 3 Network

- Routing und Datenflusskontrolle

- Die Vermittlungsschicht steuert die zeitliche und logische getrennte Kommunikation zwischen den Endgeräten, unabhängig vom Übertragungsmedium und -topologie.

- Auf dieser Schicht erfolgt erstmals die logische Adressierung der Endgeräte. Die Adressierung ist eng mit dem Routing (Wegfindung vom Sender zum Empfänger) verbunden.

- Transportschicht Schicht 4 Transport

- Logische Ende-zu-Ende-Verbindungen

- Die Transportschicht ist das Bindeglied zwischen den transportorientierten und anwendungsorientierten Schichten.

- Hier werden die Datenpakete einer Anwendung zugeordnet.

- Kommunikationsschicht Schicht 5 Session

- Prozeß-zu-Prozeß-Verbindungen

- Die Kommunikationsschicht organisiert die Verbindungen zwischen den Endsystemen.

- Dazu sind Steuerungs- und Kontrollmechanismen für die Verbindung und dem Datenaustausch implementiert.

- Darstellungsschicht Schicht 6 Presentation

- Ausgabe von Daten in Standardformate

- Die Darstellungsschicht wandelt die Daten in verschiedene Codecs und Formate.

- Hier werden die Daten zu oder von der Anwendungsschicht in ein geeignetes Format umgewandelt.

- Anwendungsschicht Schicht 7 Application

- Dienste, Anwendungen und Netzmanagement

- Die Anwendungsschicht stellt Funktionen für die Anwendungen zur Verfügung.

- Diese Schicht stellt die Verbindung zu den unteren Schichten her. Auf dieser Ebene findet die Dateneingabe und -ausgabe statt.

Beispiele

In der folgenden Tabelle werden die verschiedensten Protokolle, Übertragungs- und Vermittlungstechniken den Schichten des OSI-Modells zugeordnet. Viele Protokolle und Übertragungsverfahren nutzen mehr als nur eine Schicht. Deshalb kann eine vollständige und korrekte Darstellung der Tabelle nicht gewährleistet werden.

| Schicht 7 | Anwendung | Telnet, FTP, HTTP, SMTP, NNTP |

| Schicht 6 | Darstellung | Telnet, FTP, HTTP, SMTP, NNTP, NetBIOS |

| Schicht 5 | Kommunikation | TFTP, Telnet, FTP, HTTP, SMTP, NNTP, NetBIOS |

| Schicht 4 | Transport | TCP, UDP, SPX, NetBEUI |

| Schicht 3 | Vermittlung | IP, IPX, ICMP, T.70, T.90, X.25, NetBEUI |

| Schicht 2 | Sicherung | LLC/MAC, X.75, V.120, ARP, HDLC, PPP |

| Schicht 1 | Übertragung | Ethernet, Token Ring, FDDI, V.110, X.25, Frame Relay, V.90, V.34, V.24 |

Das TCP/IP-Referenzmodell

Vernetzung mit Ethernet und TCP/IP

Ethernet

Zur Vernetzung zweier Computer wird eine elektrische Verbindung zwischen ihnen benötigt. Ganz schlicht gesprochen muss ein Kabel verlegt werden, und dieses muss an den Computern angeschlossen werden können, die Computer müssen also über eine bestimmte Hardware verfügen. Im einfachsten Fall werden heute Ethernet-Steckkarten als Netzwerkadapter verwendet. Als Kabelverbindung dazwischen kann Koaxialkabel oder Twisted-Pair-Kabel verwendet werden.

IP

Über den Ethernet-Hardwaretreibern wird nun das Internet Protocol IP angeordnet. Es bündelt die zu übertragenden Daten in Pakete mit Absender- und Empfängeradresse und gibt diese Pakete zur Übertragung nach unten an die Ethernet-Schicht weiter. Auf der anderen Seite nimmt IP die Pakete von der Ethernet-Schicht in Empfang und packt sie aus.

TCP

Über die IP-Schicht wird nun die Transmission Control Protocol-Schicht TCP gelegt. Diese überwacht die Übertragung, fordert fehlende Pakete erneut an und bringt sie in die korrekte Reihenfolge. Die beiden Protokoll-Schichten TCP und IP werden in der Regel zusammengefasst zu TCP/IP, und da diese übereinander liegen, spricht man auch oft vom TCP/IP-Protokoll-Stapel oder TCP/IP-Protokoll-Stack. TCP/IP wird auch als Protokollfamilie bezeichnet, da es eine Reihe weiterer Protokolle enthält, die bestimmte Dienste im Internet erst ermöglichen. Diese weiterführenden Protokolle stellen sicher, dass sich der Anwender nicht mit der Übertragung irgendwelcher Pakete beschäftigen muss.

Anwendung

Für Anwendungen wie Beispielsweise E-Mail setzt nun auf die TCP-Schicht ein Protokoll SMTP ein.

Ethernet

CSMA/CD

Die Abkürzung "CSMA/CD" steht für "Carrier Sense Multiple Access/Collision Detect". Dieses Verfahren findet häufig bei logischen Busnetzen Anwendung (z. B. Ethernet), kann aber prinzipiell bei allen Topologien eingesetzt werden. Bevor eine Station sendet, hört sie zunächst die Leitung ab, um festzustellen, ob nicht schon ein Datenverkehr zwischen anderen Stationen stattfindet. Erst bei freier Leitung wird gesendet und auch während der Sendung wird mitgehört, um festzustellen, ob eine Kollision mit einer Station auftritt, die zufällig zum gleichen Zeitpunkt mit dem Senden begonnen hat (Collision Detect). Bei allen Leitungen ist eine gewisse Laufzeit (siehe später) zu berücksichtigen, so daß auch dann eine Kollision auftritt, wenn zwei Stationen um eine geringe Zeitspanne versetzt mit dem Senden beginnen. In einem solchen Fall produzieren alle sendenden Stationen ein JAM-Singal auf der Leitung, damit auf jeden Fall alle beteiligten Sende- und Empfangsknoten die Bearbeitung des aktuellen Datenpakets abbrechen.

Das JAM-Signal besteht aus einer 32 Bit langen Folge von 1010101010101010... Danach warten alle sendewilligen Stationen eine zufallsbestimmte Zeit und versuchen es dann nochmals. Alle Stationen im Netz überprüfen die empfangenen Datenpakete und übernehmen diejenigen, die an sie selbst adressiert sind. Wichtigster Vertreter für CSMA/CD ist das Ethernet, dem deshalb ein eigener Abschnitt gewidmet ist. Normalerweise tritt eine Kollision innerhalb der ersten 64 Bytes auf (Weiteres in Kapitel 4, "Slot Time").

Konfliktparameter k:

- k>1: Sender könnte eine ganze Nachricht an den Kanal übergeben, bevor ein Konflikt entsteht. Beim CSMA/CD-Verfahren inpraktikabel.

- k<1: CSMA/CD-Verfahren praktikabel

Spezifikation: Bei größter zulässiger Netzlänge und kleinster zulässiger Paketlänge ergibt sich k~0,21.

- Wartezeit

Die Wartezeit, die nach einer Kollision bis zum nächsten Sendeversuch vergeht, wird im Standard durch ein Backoff-Verfahren festgelegt (Truncated Binary Expotential Backoff). Es wird wie folgt definiert:

Wartezeit = ZZ * T ZZ = Zufallszahl aus [0 < ZZ < 2n] n = Anzahl Wiederholungen des gleichen Blocks, jedoch maximal 10 T = Slot Time

Die Slot Time entspricht der doppelten maximalen Signallaufzeit des Übertragungsmediums. Die Wartezeit steigt im statistischen Mittel nach 10 Versuchen nicht mehr an. Nach 16 Versuchen wird abgebrochen und eine Fehlermeldung erzeugt.

Damit eine sendende Station eine Kollision sicher erkennen kann, muß die Dauer der Blockübertragung mindestens das Doppelte der Signallaufzeit zwischen den beiden beteiligten Stationen betragen. Somit ist die minimale Blocklänge abhängig von Signallaufzeit und Übertragungsrate. Das Rahmenformat von CSMA/CD ist nach IEEE 802.3 festgelegt. Neben Verkabelungsproblemen gibt es bei CSMA/CD-Netzen einige typische Fehlerquellen. Einige davon sollen hier kurz vorgestellt werden.

- 'Late Collisions' sind Kollisionen, die außerhalb des Kollisionsfensters von 512 Bit, also später, auftreten. Dafür gibt es generell drei Ursachen: Entweder eine Station mit Hardwaredefekt (Netzwerkinterface, Transceiver, etc.), ein Fehler in der Software (Treiber), wodurch sich die Station nicht an die CSMA/CD-Konventionen hält (Senden ohne Abhören), oder die Konfigurationsregeln für die Kabellänge sind nicht eingehalten worden (zu lange Signallaufzeit).

- Sendet eine Station ohne Unterbrechung längere Zeit, also Frames mit mehr als die maximal zugelassenen 1518 Bytes, dann bezeichnet man dies als 'Jabber' (zu deutsch 'Geplapper'). Hauptursache sind hier defekte Netzwerkkarten oder -Treiber.

- 'Short Frames' sind Frames, die kleiner als die minimal zugelassenen 64 Bytes sind. Grund hierfür sind auch Defekte beim Netzwerkinterface oder im Treiber.

- 'Ghost Frames' sind in Ihrer Erscheinung ähnlich einem Datenframe, haben jedoch Fehler schon im Start-Delimiter. Potentialausgleichsströme und Störungen, die auf das Kabel einwirken, können einem Repeater ein ankommendes Datenpaket vorspiegeln. Der Repeater sendet das Geisterpaket dann weiter ins Netz.

Kabellose Systeme

DECT

DECT ist primär für sogenannte picozellulare Telefonie innerhalb von Gebäuden ausgelegt, in denen eine Reichweite bzw. ein Zellradius von 30 bis 50 Metern erreicht werden kann; im Freien sind Übertragungsstrecken von 300 Metern möglich. Trotz der maximal erlaubten Ausgangsleistung von 250 mW kann in Verbindung mit einer Richtantenne oder Repeatern eine Strecke von mehreren Kilometern überbrückt werden.

Im Gegensatz zu Mobilfunksystemen ist DECT eine reine Zugangstechnologie und beschreibt nicht das Netz selbst. Die Anbindung erfolgt mit einem Gateway, das üblicherweise als Basisstation bezeichnet wird. Zumeist erfolgt die Wandlung in das öffentliche Telefonnetz. Neuere Technologien wie IP-Telefonie sind ebenfalls am Markt verfügbar. Jedoch gibt es auch Endgeräte, bei denen kein Gateway existiert, wie etwa Babyfone.

DECT unterstützt kurzzeitige Mobilität innerhalb eines mehrzelligen Funknetzes durch Weiterleiten an eine andere Zelle (Handover) und langfristige Mobilität durch Einbuchen in ein fremdes Netz (Roaming).

- Sprachübertragung

- Flexibele Zuteilung von Datenraten

- Hohe Sprachqualität

- Hohe Abhörsicherheit

- Identifikation des Teilnehmers

- Dynamisch Kanalbelegung

- Mehrere Mobil Telefone an einer Basisstation

WLAN

Passive Netzwerkkomponenten

Datenkabel

Datendose

Patchpanel

Datenschränke

Anschlußkabel

Aktive Komponenten

Repeater

Um die Längenbeschränkung eines Ethernet-Segmentes aufzuheben, verwendet man Repeater. Ein klassischer Repeater verbindet zwei Ethernet-Segmente (10Base5 oder 10Base2), er ist mit je einem Transceiver an jedes Segment angeschlossen.

Hub

Analog dem Multiport-Repeater besteht die Funktion eines Hub darin, mehrere Twisted-Pair-Kabelsegmente über einen Transceiveranschluß mit dem Ethernet zu verbinden. Das englische Wort "Hub" bezeichnet die Nabe eines Speichenrades - wie die Speichen des Rades verteilen sich die Leitungen sternförmig vom Hub aus. Der Begriff "Hub" steht also für fast alle Verstärkerkomponenten, die eine sternförmige Vernetzung ermöglichen. Hubs haben immer mehrere Ports zum Anschluß von mehreren Rechnern. Bei Twisted-Pair-Verkabelung ist meist einer der Ports als "Uplink" schaltbar

Bridge

Eine Bridge trennt zwei Ethernet-LANs physikalisch, Störungen wie z. B. Kollisionen und fehlerhafte Pakete gelangen nicht über die Bridge hinaus. Die Bridge ist protokolltransparent, d. h. sie überträgt alle auf dem Ethernet laufenden Protokolle. Die beiden beteiligten Netze erscheinen also für eine Station wie ein einziges Netz. Durch den Einsatz einer Bridge können die Längenbeschränkungen des Ethernets überwunden werden, den sie verstärkt die Signale nicht nur, sondern generiert senderseitig einen neuen Bitstrom. Die Bridge arbeitet mit derselben Übertragungsrate, wie die beteiligten Netze. Die Anzahl der hintereinandergeschalteten Bridges ist auf sieben begrenzt (IEEE 802.1). Normalerweise wird man aber nicht mehr als vier Bridges hintereinanderschalten.

Switch

Der Switch ist wie die Bridge ein Gerät des OSI-Layers 2, d. h. er kann LANs mit verschiedenen physikalischen Eigenschaften verbinden, z. B. Koax- und Twisted-Pair-Netzwerke. Allerdings müssen, ebenso wie bei der Bridge, alle Protokolle höherer Ebenen 3 bis 7 identisch sein! Ein Switch ist somit protokolltransparent. Er wird oft auch als Multi-Port-Bridge bezeichnet, da dieser ähnliche Eigenschaften wie eine Bridge aufweist. Jeder Port eines Switch bildet ein eigenes Netzsegment. Jedem dieser Segmente steht die gesamte Netzwerk-Bandbreite zu Verfügung. Dadurch erhöht ein Switch nicht nur - wie die Bridge - die Netzwerk-Performance im Gesamtnetz, sondern auch in jedem einzelnen Segment. Der Switch untersucht jedes durchlaufende Paket auf die MAC-Adresse des Zielsegmentes und kann es direkt dorthin weiterleiten. Der große Vorteil eines Switches liegt nun in der Fähigkeit seine Ports direkt miteinander verschalten zu können, d. h. dedizierte Verbindungen aufzubauen.

Was ist nun der Unterschied zwischen einem Switch und einer Multiport-Bridge? Bei den Produkten der meisten Hersteller gibt es keinen. "Switch" klingt nach Tempo und Leistung, deswegen haben viele Hersteller ihre Multiport-Bridges Switches genannt.

Router

Große Netzwerke wie das Internet bestehen aus vielen kleineren Teilnetzwerken. Die Verbindung der verschiedenen Netze wird durch spezielle Rechner hergestellt. Das sind, neben Bridges, Switches und Gateways, im Internet vor allem Router. Diese haben die Aufgabe, Daten zwischen Rechnern in verschiedenen Netzen auf möglichst günstigen Wegen weiterzuleiten. Zum Beispiel wenn Rechner 1 im Netz B Daten an Rechner 2 im Netz C schicken möchte.

Router verbinden, im Gegensatz zu Bridges, in OSI-Schicht 3 auch Netze unterschiedlicher Topologien. Sie sind Dreh- und Angelpunkt in strukturiert aufgebauten LAN- und WAN-Netzen. Mit der Fähigkeit, unterschiedliche Netztypen sowie unterschiedliche Protokolle zu routen, ist eine optimale Verkehrslenkung und Netzauslastung möglich. Routing wird erst dann erforderlich, wenn Kommunikation zwischen Stationen in unterschiedlichen Subnetzen erfolgen soll. Sie sind nicht protokolltransparent, sondern müssen in der Lage sein, alle verwendeten Protokolle zu erkennen, da sie Informationsblöcke protokollspezifisch umsetzen. Klassische Beispiele in Heim- und KMU-Netzen sind die ISDN- oder DSL-Router, welche die Verbindung zum Provider herstellen.

Routing

Grundlegendes

Wenn einer der Netzwerkadapter ein Datenpaket erhält, so verarbeitet er zunächst die Schicht-2-Protokolldaten, extrahiert dann das IP-Paket und reicht es zur weiteren Verarbeitung an die CPU weiter. Diese entnimmt dem Paketkopf die IP-Adresse des Zielrechners. Wenn nicht der Router selber adressiert ist, muß das Paket weitergeleitet werden. Dazu sucht die CPU in der Routingtabelle nach der passenden Next-Hop-Information. Die Next-Hop-Information beinhaltet zum einen die Nummer des Netzwerkadapters über den das Paket ausgegeben werden soll und zweitens die IP-Adresse des Next-Hop. Diese Adresse übergibt die CPU des Routers nun zusammen mit dem IP-Paket an den entsprechenden Netzwerkadapter. Dieser generiert daraus ein Schicht-2-Paket und sendet es ab.

Werden auch Informationen im Kopf des Datagramms vor dem Weiterleiten geändert? Zunächst einmal wird bei Eintreffen eines IP-Datagrammes überprüft, ob die Prüfsumme mit den Daten des Paketes zusammenpasst. Wenn dies nicht der Fall ist, muß der Router eine Fehlermeldung an den Absender schicken. Anschließend wird der Zähler "time-to-live" im Kopf des Paketes dekrementiert. Erreicht er den Wert 0, wird das Paket verworfen. Auf diese Weise können Endlosschleifen vermieden werden. Da sich der Inhalt des Paketes deswegen verändert hat, muß eine neue Prüfsumme berechnet werden. Das neue Datagramm wird nun weitergeleitet. Ist eine lokale Auslieferung möglich, ist die physikalische Zieladresse die MAC-Adresse des IP-Zieles. Im Falle einer indirekten Auslieferung ist die physikalische Zieladresse die MAC-Adresse des Routers. Also ist die Information über den Router nicht im Kopf eines IP-Paketes vermerkt. Der Weg eines Datagrammes kann also nicht verfolgt werden.

Bevor ein Router ein Paket mit einer bestimmten IP-Adresse weiterleiten kann, muß er ggf. für diese Adresse zunächst den Weg durch das Netz zum Zielrechner bestimmen.

Durch die für das Routen notwendige Untersuchung des Datenpakets, erhöht sich die Verweilzeit der Daten im Router selbst (Latenzzeit). Die eigentliche Stärke von Routern liegt in ihrer Fähigkeit mittels bestimmter Algorithmen den bestmöglichen Weg für ein Datenpaket zum Empfänger aus seiner Routing-Tabelle zu wählen. Um die Daten "routen" zu können, ist es notwendig, daß der Router alle angeschlossenen Netzwerkprotokolle versteht und diese auch die Fähigkeit des Routens unterstützen.

Vorteile von Routern

Der Vorteil des Routers gegenüber der Bridge ist die logische Trennung und die Bildung von (Sub-)Netzen bei TCP/IP bzw. von Areas bei DECNET. Weitere Features von Routern sind ihre Netzwerk-Management- und die Filter-Funktionen. Durch geeignet gewählte Routing-Einstellungen ist es möglich, die Netwerk-Performance je nach Anforderungen ans Netz zu verbessern. Die Filterfunktionen auf Netzwerk-Protokollebene sind ähnlich wie bei der Bridge. Router bieten aber eine generell höhere Isolation da sie z. B. Broadcasts in der Regel nicht weiterleiten.

Die Routingtabelle

Eine einfache Tabelle über alle 232 (bei IPv4) bzw. 2128 (bei IPv6) möglichen IP-Adressen wäre kaum machbar. Schließlich kann ein Router über die direkt mit ihm verbundenen Netze nur maximal einige tausend Rechner erreichen. In der Regel sind es sogar weniger als hundert. In der Routingtabelle ist auch nicht der gesamte Weg zu einem Rechner mit einer bestimmten IP-Adresse gespeichert. Vielmehr kennt der einzelne Router nur die nächste Zwischenstation (engl. next hop) auf dem Weg zum Ziel. Das kann ein weiterer Router oder der Zielrechner sein.

Beispiel für drei IP-Netze mit Routern

Das folgende Netz besteht aus drei IP-Netzen, die über Router verbunden sind. Jeder Router hat zwei Netzwerk-Interfaces, die jeweils in zwei der Netze hängen. Es ist nicht unbedingt erforderlich, für jedes Netz ein eigenes Interface zu verwenden; über sogenannte 'virtuelle Interfaces' kann man mehrere Netze auf ein Hardwareinterface legen.

Die Routing-Tabellen dazu:

| Router 1 | |

|---|---|

| Empfänger im Netzwerk | Zustellung über |

| 192.168.0.0 | direkt |

| 192.168.1.0 | direkt |

| 192.168.2.0 | 192.168.1.2 |

| Router 2 | |

|---|---|

| Empfänger im Netzwerk | Zustellung über |

| 192.168.0.0 | 192.168.1.1 |

| 192.168.1.0 | direkt |

| 192.168.2.0 | direkt |

Routingverfahren

Das Routing (Wegewahl, Pfadsteuerung) hat die Aufgabe, Pfade für die Übertragung durch ein Netz festzulegen. Jeder Vermittlungsknoten fällt dabei eine Entscheidung auf welcher Übertragungsleitung ein eingelaufenes Paket weitergeleitet werden soll. Im Prinzip läuft die Entscheidung innerhalb des Routers folgendermaßen ab:

Beim Routing werden diverse Ziele verfolgt:

- Geringe Paketverzögerung

- Hoher Durchsatz

- Geringe Kosten

- Fehlertoleranz

Statisches Routing

Statisches Routing (Static Routing, Directory Routing) ist nicht adaptiv und einfach aber sehr häufig benutzt. Die Eigenschaften sind:

- Jeder Knoten unterhält eine Routing-Tabelle, in der jeder mögliche Zielknoten durch eine Zeile gekennzeichnet ist.

- Jede Zeile enthält ein oder mehrere Einträge für die zu verwendende Übertragungsleitung in Richtung des Zieles. Jeder Eintrag enthält auch eine relative Gewichtung.

- Zum Weiterleiten eines Paketes wird sein Ziel bestimmt, die entsprechende Zeile aus der Tabelle gesucht und aus ihr die "beste" Übertragungsleitung ausgewählt. Auf dieser wird das Paket weitergesendet.

Dynamisches Routing

Ein wesentlicher Vorteil von Routern ist die Möglichkeit Routen dynamisch, d.h. bei laufendem Netzbetrieb je nach Netzerweiterung neu einzurichten oder je nach Lastsituation zu ändern. Diese Verfahren werden auch adaptives Routing genannt, da die Wegwahl an die aktuelle Netzsituation »adaptiert« werden kann. Die optimale Wegwahl, die durch die so genannte Metrik gewichtet wird, wird nach einer anfänglichen Parametersetzung allein durch das Routing-Protokoll bestimmt und ist so für den Benutzer transparent.

Routingprotokolle

- RIP

- OSPF

- BGP

- IGRP

Layer-3-Switches

Layer-3-Switching ist eine neue Technologie. Sie kombiniert leistungsfähiges Switching (Layer 2) mit skalierbarem Routing (Layer 3). Herkömmliche Switches verwenden die MAC-Adresse der Ethernet-Frames zur Entscheidung, wohin die Frames transportiert werden sollen, während Router Datenpakete anhand von Routingtabellen und Accesslisten auf Layer-3-weitervermitteln. Router sind in vielen Installationen als reine LAN-to-LAN-Router im Einsatz, um Subnetze zu verbinden und die Nebeneffekte von rein geswitchten Netzen, wie z. B. Broadcast-Stürme, fehlendes Subnetting etc. zu verhindern. Router, die auf der Transportebene arbeiten, müssen jedes IP-Paket aus den Ethernet-Frames zusammenbauen und vielfältige Operationen an IP-Paketen durchführen. Dies führt zu einer Verzögerungszeit und, im Vergleich zu Switches, geringerem Datendurchsatz. I

Paketfilter

Ein Paketfilter ist ein Gerät, die den ein- und ausgehenden Datenverkehr in einem Netzwerk filtert. Paketfilter werden verwendet, um das Konzept einer Firewall umzusetzen. Die Paketfilterung kann durch folgende Funktionen ergänzt sein:

- NAT

- Masquerading

- Port Forwarding

Die Daten werden in einem Netzwerk von dem sendenen Host in Datenpakete verpackt und versendet. Jedes Paket, welches den Paketfilter passieren will, wird untersucht. Anhand der in jedem Paket vorhanden Daten, wie Absender- und Empfänger-IP-Adresse, entscheidet der Paketfilter anhand von Filterregeln was mit diesem Paket geschieht.

Ein unzulässiges Paket, welches den Filter nicht passieren darf, kann entweder ignoriert (im Fachjargon DENY oder DROP genannt), an den Absender zurückgeschickt werden, mit der Bemerkung, dass der Zugriff unzulässig war (REJECT) oder weitergeleitet werden (FORWARD).

Proxy

Ein Proxy (von engl. „proxy representative“ = Stellvertreter, bzw. lat. „proximus“ = der Nächste) ist eine Kommunikationsschnittstelle in einem Netzwerk. Er arbeitet als Vermittler, der auf der einen Seite Anfragen entgegennimmt, um dann über seine eigene Adresse eine Verbindung zur anderen Seite herzustellen.

Wird der Proxy als Netzwerkkomponente eingesetzt, bleibt einerseits die wahre Adresse des einen Kommunikationspartners dem anderen Kommunikationspartner gegenüber komplett verborgen, was eine gewisse Anonymität schafft. Als (mögliches) Verbindungsglied zwischen unterschiedlichen Netzwerken realisiert er andererseits eine Verbindung zwischen den Kommunikationspartnern selbst dann, wenn deren Adressen zueinander inkompatibel sind und eine direkte Verbindung nicht möglich wäre.