IPSEC Begriffserklärung: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 4: | Zeile 4: | ||

*[[IPsec Kommunikations-Modi]] | *[[IPsec Kommunikations-Modi]] | ||

*[[Internet Key Exchange]] | *[[Internet Key Exchange]] | ||

| − | + | *[[IKEv1]] | |

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

=Pre-shared Key= | =Pre-shared Key= | ||

Version vom 31. August 2022, 11:09 Uhr

- IPSEC Grundsätzliches

- Authentication Header (AH)

- Encapsulated Security Payload (ESP)

- IPsec Kommunikations-Modi

- Internet Key Exchange

- IKEv1

- Mit Pre-Shared Key bezeichnet man solche Verschlüsselungsverfahren, bei denen die Schlüssel vor der Kommunikation beiden Teilnehmern bekannt sein müssen

- Es ist also ein symmetrische Verfahren.

- PSK-Verschlüsselung hat den Vorteil, dass sie zwischen zwei bekannten Teilnehmern wesentlich einfach zu realisieren ist.

- Der große Nachteil des Verfahrens besteht darin, dass beide Teilnehmer den Schlüssel vor der eigentlichen Kommunikation im Geheimen tauschen müssen.

Public-Key

- Public-Key Kryptographie basiert auf einem mathematischen Verfahren

- Bei diesem wie ein Schlüsselpaar aus einem geheimen Schlüssel (Private Key) und einem dazugehörigen öffentlichen Schlüssel (Public Key) erzeugt.

- Mit dem Public Key verschlüsselte Nachrichten können nur mit dem dazugehörigen Private Key entschlüsselt werden.

- Hat jemand nur den Public Key, so kann er nur verschlüsseln, nicht aber entschlüsseln.

- Daher können die Public Keys problemlos auf unsicheren Kanälen (z.B. per E-Mail) ausgetauscht werden.

- Die einzige Gefahr besteht darin, dass ein Angreifer den Schlüssel vertauscht haben könnte.

- Wenn Sie ganz sicher gehen wollen, können daher nach dem Schlüsselaustausch die Signaturen der Schlüssel z.B. am Telefon verglichen werden.

Zertifikate

- Als Erweiterung zum Konzept von öffentlichen und privaten Schlüsseln gibt es Zertifikate.

- Dabei wird der öffentliche Schlüssel von einer Zertifizierungsstelle (engl. Certification Authority, abgekürzt CA), digital signiert.

- Das ermöglicht bei größeren Installationen, dass eine Gegenstelle anhand der digitalen Signatur feststellen kann, ob ein Schlüssel gültig ist.

- Das ganze ohne dass der Schlüssel selbst vorher installiert wurde.

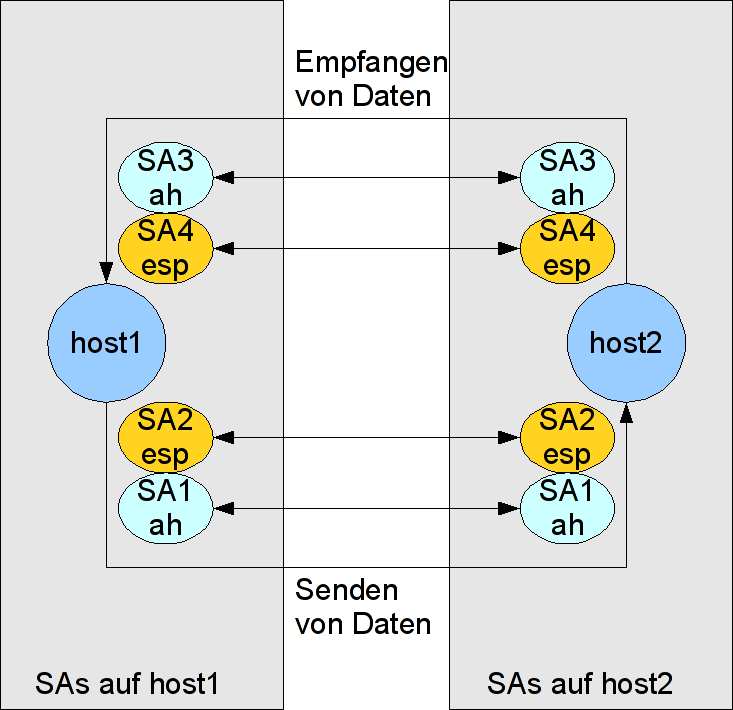

Security Associations (SAs)

Jede SA kann anhand von 3 Parametern eindeutig identifiziert werden:

- Der Security Parameter Index (SPI), der in AH- und ESP-Headern immer vorhanden ist

- Die Ziel-Ip-Adresse

- Das IPsec-Protokoll, ESP - (insgesamt 2 für eine beidseitige Kommunikation)

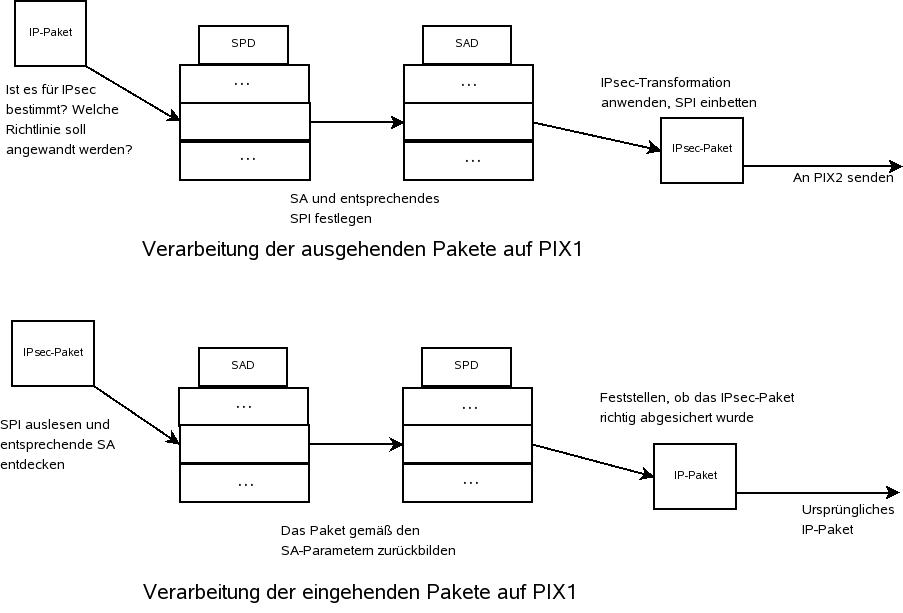

Jeder Teilnehmer verwaltet eine Datenbank mit aktiven SAs für jede Richtung (eingehend und ausgehend) auf jeder seiner Schnittstellen, die Security Association Database (SAD). Für jede SA enthält die SAD folgende Daten:

- Die Zieladresse

- Den SPI

- Die IPsec-Transformation (Protokoll + Algorithmus, z.B. AH, HMAC-MD5, usw.)

- Den in dem Algorithmus verwendeten Schlüssel

- Den IPsec-Modus (Tunnel oder Transport)

- Die SA-Lebensdauer, nach deren Ablauf eine neue eingerichtet werden muss

- Die Antireplay-Sequenz-Zähler

- Einige zusätzliche Parameter wie etwa Path MTU

SAD einer VPN

10.84.252.31 10.84.252.32 esp mode=tunnel spi=3283794051(0xc3bab883) reqid=2(0x00000002) E: aes-cbc ca6c9e95 d6557e0c 0c9d3a45 d7b00aca d0025277 928e9ff4 8259ad7b 53a21c17 A: hmac-sha1 1dd9356e 24f2b99f fa8e0a3a 7687b669 b86c88f5 seq=0x00000000 replay=0 flags=0x00000000 state=mature created: Sep 11 15:47:51 2018 current: Sep 11 15:55:46 2018 diff: 475(s) hard: 3600(s) soft: 2658(s) last: hard: 0(s) soft: 0(s) current: 0(bytes) hard: 0(bytes) soft: 0(bytes) allocated: 0 hard: 0 soft: 0 sadb_seq=1 pid=32622 refcnt=0 10.84.252.32 10.84.252.31 esp mode=tunnel spi=3236309654(0xc0e62a96) reqid=2(0x00000002) E: aes-cbc e66947a9 46425c35 f18e3e78 7705fec5 9108217e afc46754 27a4489e d6c93c53 A: hmac-sha1 2264aeae 82904f15 af060772 049d538b 597473f1 seq=0x00000000 replay=32 flags=0x00000000 state=mature created: Sep 11 15:47:51 2018 current: Sep 11 15:55:46 2018 diff: 475(s) hard: 3600(s) soft: 2753(s) last: hard: 0(s) soft: 0(s) current: 0(bytes) hard: 0(bytes) soft: 0(bytes) allocated: 0 hard: 0 soft: 0 sadb_seq=0 pid=32622 refcnt=0

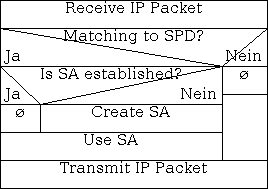

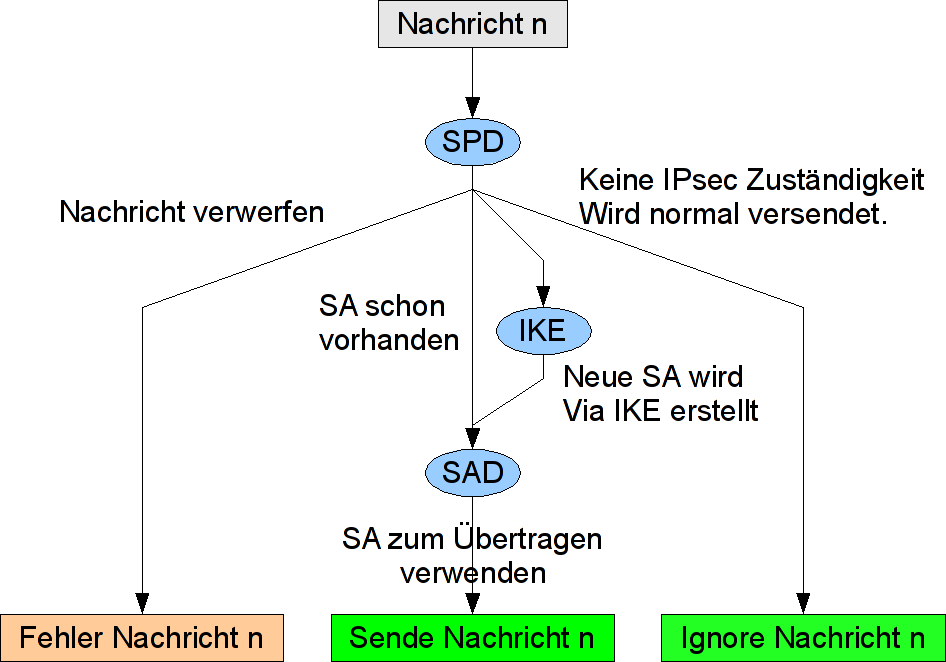

Security Policy Database

Die Auswahl der Verschlüsselungs-Parameter, sowie entsprechender SAs wird über eine andere Datenbank, die Security Policy Database (SPD), verwaltet. Sie wird für jede Schnittstelle einzelln festgelegt und legt folgendes fest:

- Auswahl des zu schützenden, ausgehenden Verkehrs

- Überprüfung, ob der eingehende Verkehr geschützt wurde

- Die für den Schutz notwendigen SAs

- Was zu geschehen hat wenn für einen Fall keine SA vorhanden ist

SPD Einträge

10.83.33.0/24[any] 10.83.31.0/24[any] 255 fwd prio def ipsec esp/tunnel/10.84.252.33-10.84.252.31/require created: Sep 11 14:46:05 2018 lastused: lifetime: 0(s) validtime: 0(s) spid=18 seq=9 pid=32650 refcnt=1 10.83.33.0/24[any] 10.83.31.0/24[any] 255: in prio def ipsec esp/tunnel/10.84.252.33-10.84.252.31/require created: Sep 11 14:46:05 2018 lastused: lifetime: 0(s) validtime: 0(s) spid=8 seq=10 pid=32650 refcnt=1 10.83.31.0/24[any] 10.83.33.0/24[any] 255 out prio def ipsec esp/tunnel/10.84.252.31-10.84.252.33/require created: Sep 11 14:46:05 2018 lastused: lifetime: 0(s) validtime: 0(s) spid=1 seq=0 pid=32650 refcnt=1

Checken auf IPSec Relevanz