Firewall Allgemein: Unterschied zwischen den Versionen

Hutze (Diskussion | Beiträge) |

Hutze (Diskussion | Beiträge) |

||

| Zeile 592: | Zeile 592: | ||

===Was sollte eine Sicherheitspolitik enthalten?=== | ===Was sollte eine Sicherheitspolitik enthalten?=== | ||

| − | + | ;Begründung | |

:Es ist wichtig das begründet wird warum Entscheidungen so getroffen wurden. - Nachvollziehbahrkeit - | :Es ist wichtig das begründet wird warum Entscheidungen so getroffen wurden. - Nachvollziehbahrkeit - | ||

| − | + | ;Verantwortung | |

:Man sollte explizit Zuständigkeitsbereiche festlegen so Unklarheiten entstehen wer verantwortlich ist. | :Man sollte explizit Zuständigkeitsbereiche festlegen so Unklarheiten entstehen wer verantwortlich ist. | ||

:Aber auch die Benutzer sollten auf Sicherheit achten und sich nicht nur auf die Administration verlassen. | :Aber auch die Benutzer sollten auf Sicherheit achten und sich nicht nur auf die Administration verlassen. | ||

| − | + | ;Verständlichkeit | |

:Mann sollte die Sicherheitspolitisch verständlich formulieren nur so ist gewährleistet das sie auch eingehalten wird. | :Mann sollte die Sicherheitspolitisch verständlich formulieren nur so ist gewährleistet das sie auch eingehalten wird. | ||

:Was man nicht versteht kann man auch nicht einhalten. | :Was man nicht versteht kann man auch nicht einhalten. | ||

| − | + | ;Durchsetzung | |

:Der Verwalter bestimmter Dienste ist befugt Zugang zu verwehren. | :Der Verwalter bestimmter Dienste ist befugt Zugang zu verwehren. | ||

| − | :Der | + | :Der Vorgesetzte kümmert sich um Überschreitungen. |

:Einrichtungen die Standards nicht erfüllen werden ausgeschlossen. | :Einrichtungen die Standards nicht erfüllen werden ausgeschlossen. | ||

| − | + | ;Berücksichtigung von Ausnahmen | |

:Was geschieht wenn Ausnahmesituationen eintreten? | :Was geschieht wenn Ausnahmesituationen eintreten? | ||

| − | + | ;Skalierbarkeit | |

:Was passiert wenn Ihre Netzwerk wäschst? | :Was passiert wenn Ihre Netzwerk wäschst? | ||

| − | + | ;Spezielle Fragen | |

**Wer erhält Zugang? Gibt es Gastzugänge? | **Wer erhält Zugang? Gibt es Gastzugänge? | ||

**Gibt es Gemeinsame Accounts? (Bsp. E-Mail) | **Gibt es Gemeinsame Accounts? (Bsp. E-Mail) | ||

Version vom 28. Juli 2011, 08:01 Uhr

Einführung

Dieses Dokument behandelt die Einrichtung einer Paketfilter Firewall unter dem Betriebsystem Linux. Nach einer kurzen Einführung und der Erklärung wichtiger Begriffe folgt ein Überblick über mögliche Angriffe. In den weiteren Kapiteln folgt die Einrichtung der Firewall sowie weiterer Sicherheitsvorkehrungen.

Was ist eine Firewall ?

Das Wort "Firewall" stammt aus der englischen Sprache und bedeutet "Feuerwand". Diese Feuerwand ist eine Struktur, die die Ausbreitung eines Feuers verhindern soll.Das Wort "Firewall" stammt aus der englischen Sprache und bedeutet "Feuerwand". Diese Feuerwand ist eine Struktur, die die Ausbreitung eines Feuers verhindern soll. Gebäude haben Firewalls, die verschiedene Bereiche des Gebäudes komplett voneinander trennen.

In einem Auto übernimmt die Metallplatte, welche den Motor von der Passagierkabine trennt, die Aufgaben einer Firewall.In der Informatik wird Firewall als Bezeichnung für einen Computer benutzt, der die Schnittstelle zwischen Computernetzen darstellt, und gleichzeitig bestimmte Bereiche der Computernetze vor Angriffen und unerwünschten Zugriffen schützt.

Warum wird eine Firewall benötigt ?

Die Zeiten, in denen Viren, die offline per herkömmlichen Datenträgern eingeschleppt wurden, die einzige Bedrohung für Computer darstellte, sind vorbei. Durch die zunehmende Vernetzung von Firmen, Privathaushalten, Schulen, anderen öffentlichen Einrichtungen, und deren Anbindung an das Internet, müssen diese lokalen Netze vor Angriffe aus dem Internet, geschützt werden. Doch auch Angriffe aus dem eigenen Netz sind keine Seltenheit. Der Angreifer sitzt häufig in den eigenen Reihen. Ohne eine Firewall bemerken die Netzadministratoren die Einbrüche durch Angreifer aus anderen Netzen oder dem Internet oftmals nicht. Eine Firewall kann jedoch nur vor Angriffen schützen, wenn sämtlicher Datentransfer über die Firewall läuft. Die Firewall muß als Schnittstelle zwischen den angrenzenden Netzen dienen. Ist es dem Angreifer möglich, den Firewallrechner zu umgehen, so hat diese Ihr Ziel verfehlt, da sie keinen ausreichenden Schutz darstellt.

Beim Betrieb einer Firewall muß die gesamte Sicherheitsphilosophie beachtet werden. Eine Firewall ist nur ein Glied in einer Kette von Sicherheitsvorkehrungen, und bietet allein noch keinen ausreichenden Schutz vor Angriffen.

Aufgaben einer Firewall

Eine Firewall soll heutzutage eine Vielzahl von Aufgaben wahrnehmen, von denen der Schutz des lokalen Netzes die Wichtigste, aber bei weitem nicht die Einzige ist. Folgende Liste erhebt keinen Anspruch auf Vollständigkeit:

Eine Firewall soll

- das eigene Netz gegenüber dem Internet absichern

- Angriffsversuche soweit möglich melden

- Angriffe verhindern

- Den Zugang ins Internet regeln (nach Zeit, Benutzer oder Rechner)

- NAT bzw. Masquerading unterstützen

- Zugriffe auf bestimmte Seiten sperren (z.B. Sex-Sites)

- HTTP- und FTP Zugriffe zwischenspeichern

- Statistiken über benutzte Dienste und Webzugriffe liefern.

- sich für Mitarbeiter transparent verhalten

- VPN mit mehreren Standorten ermöglichen

- fernadministrierbar sein

- ausfallsicher sein

- sich schnell und verzögerungsfrei verhalten

- einfach zu bedienen und zu warten sein

Arten von Firewalls

Man unterscheidet folgende Firewalltypen:

Paketfilter Firewall

Sie ist das Thema dieses Dokuments. Eine Paketfilter Firewall analysiert den gesamten Datenverkehr im Netzwerk über die Informationen im Header eines jeden Paketes. An Hand von aufgestellten Regeln (was darf sein, was nicht) wird entschieden, ob das Paket seinen Weg fortsetzen darf, oder ob es geblockt wird.

Proxy Firewall

Ein Proxy wird genutzt, um ausgehenden Datenverkehr zu überwachen. Alle Verbindungen werden protokolliert. So ist es jederzeit möglich zu prüfen, was für Verbindungen zu einem bestimmten Zeitpunkt aktiv waren und von welcher Quelle diese Verbindungen ausgelöst wurden. Zusätzlich bieten viele Proxies die Möglichkeit, Daten zwischenzuspeichern), um Übertragungsvolumen zu sparen und den Zugriff auf die Daten zu beschleunigen. Alle Daten eines per Proxy angebotenen Dienstes werden an eine Applikation auf dem Firewallrechner weitergeleitet, die dann die Verbindung zum Ziel übernimmt. So bleiben die eigentlichen Quellen der Kommunikation geschützt im Verborgenen. Alle Anfragen scheinen vom Proxyserver zu kommen.

IP-Adresse

Jeder Rechner, der an das Internet angeschlossen ist, erhält eine weltweit eindeutige Kennung, die Internet Protokoll Adresse, kurz IP-Adresse. Die IP-Adresse ist eine 32bit breite Binärzahl. Die einzelnen Bytes werden durch einen Punkt getrennt. Die vorderen Bits bezeichnen das Subnetz, in dem sich der Rechner befindet. Die restlichen Bits unterscheiden die einzelnen Rechner innerhalb dieses Subnetzes. Damit lassen sich in der aktuellen Version des Internet Protokolls (Ipv4) 2 hoch 32, also 4,294967296 Milliarden Rechner eindeutig bestimmen. Allerdings steht nicht der gesamte IP-Adreßbereich zur Verfügung, da einige Bereiche für andere Zwecke reserviert sind:

Privater Adreßbereich der Klasse A

Dieser Adreßbereich reicht von 10.0.0.0 bis 10.255.255.255 und ist für lokale Netze reserviert.

Privater Adreßbereich der Klasse B

Dieser Adreßbereich reicht von 172.16.0.0 bis 172.31.255.255 und ist ebenfalls für lokale Netze reserviert.

Privater Adreßbereich der Klasse C

Ein weiterer Bereich für lokale Netze, der von 192.168.0.0 bis 192.168.255.255 geht.

Multicast-Adreßbereich der Klasse D

Dieser IP-Adreßbereich ist für Multicast-Anwendungen reserviert. Dabei handelt es sich um Audio- oder Videoanwendungen mit einer Quelle und vielen Empfängern. Der reservierte Bereich reicht von 224.0.0.0 bis 239.255.255.255.

Reservierter Adreßbereich der Klasse E

Hierbei handelt es sich um einen Bereich, der für zukünftige und experimentelle Zwecke freigehalten wird. Er erstreckt sich von 240.0.0.0 bis 247.255.255.255.Es gibt noch einige weitere Blöcke, die von der IANA, Internet Assigned Numbers

Netzmaske

Durch die Netzmaske ist festgelegt, wie viele Bits einer IP-Adresse das Subnetz bilden. Jedes Subnetzbit erhält eine Eins, jedes Hostbit eine Null. Eine Netzmaske wird wie eine IP-Adresse durch vier Bytes angegeben: 255.255.255.0 beispielsweise bedeutet, daß die ersten 24 Bit der IP-Adresse dem Subnetz zuzuordnen sind, während die letzten 8 Bit die einzelnen Rechner im Subnetz unterscheiden. Neben dieser Schreibweise ist es auch sehr verbreitet, die Netzmaske als Anzahl der Subnetz-Bits anzugeben. Bei einer IP-Adresse wie 192.168.1.15/24 beispielsweise stehen die ersten 24 Bits für das Subnetz und die letzten 8 Bits kennzeichnen den Host.

Router

Router haben die Aufgabe Netzwerkpakete weiterzuleiten. Ein IP-Paket erreicht sein Ziel über eine Reihe von Routern, die das Paket an einem Netzwerkinterface entgegennehmen und nach den Angaben ihrer Routertabellen an ein anderes Interface weiterleiten.

Quality of Service

Jedes IP-Paket enthält ein Feld, daß die Priorität des Pakets angibt, das sogenannte Quality of Service Feld (abgekürzt QoS). Erreichen einen Router mehr Pakete als er gleichzeitig verarbeiten kann, wird die Verarbeitungsreihenfolge durch Hilfe dieses QoS-Feldes festgelegt: Als erstes werden Pakete mit hoher Priorität abgearbeitet, dann folgen die niedrigeren Prioritäten. Das QoS-Feld eines Pakets kann modifiziert werden, so lassen sich z.B. bestimmte Paket bevorzugt behandeln.

NAT – Masquerading

Haben die Rechner des eigenen Netzes nicht registrierte IP-Adressen (aus einem der für lokale Netze reservierten Klasse A,B oder C), sind direkte Verbindungen ins Internet nicht möglich, da diese von den Routern nicht weitergeleitet werden.

Diese nur lokal gültigen Adressen müssen also durch offizielle IP-Adressen ersetzt werden. Dieser Vorgang nennt sich Network Adress Translation (NAT) oder Masquerading.

Hier ersetzt der Rechner mit der Verbindung ins Internet alle ankommenden Pakete aus dem LAN mit seiner eigenen, gültigen IP-Adresse. Informationen über die einzelnen maskierten Verbindungen werden in Routingtabellen gespeichert, um anschließend ankommende Pakete, die für das interne Netz bestimmt sind (von aus dem LAN initiierten Verbindungen), wieder zu demaskieren.

Während beim normalen NAT m lokale Adressen auf n offizielle maskiert werden (m:n Zuordnung) ist das Masquerading ein Sonderfall von NAT. Hier werden alle lokalen Adressen auf eine gültige IP-Adresse maskiert (m:1 Zuordnung).

Die Vorteile von NAT:

- Internetanbindung des gesamten lokalen Netzesüber eine IP-Adresse.

- Zusätzlicher Schutz, da Rechner im LAN für das Internet nicht sichtbar sind.

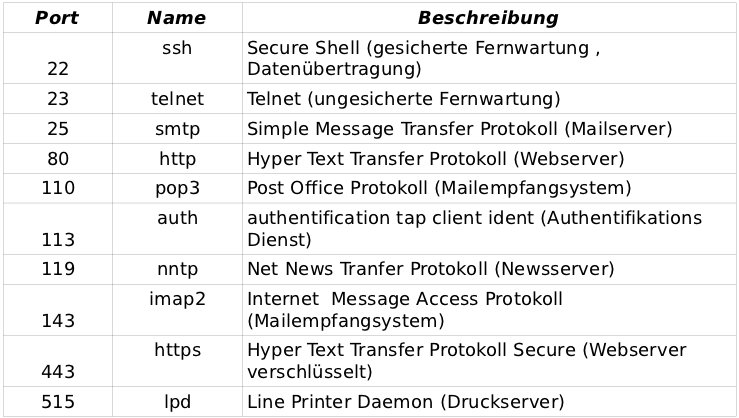

Ports

Viele Server im Internet bieten gleichzeitig mehrere Netzwerkdienste an. Erreicht ein Datenpaket den Server, muß dieser herausfinden, für welchen Dienst die Daten bestimmt sind. Dies erreicht man durch den Einsatz von Ports. Jedem Netzwerkdienst ist ein spezieller Port zugeordnet.

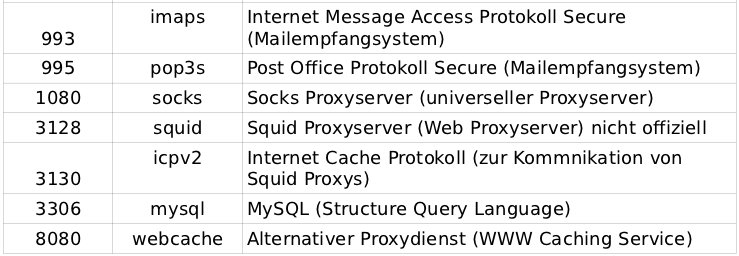

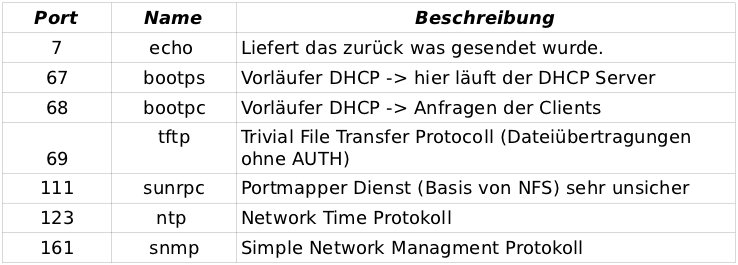

Hier nun einige wichtige Portnummern:

Portnummer Dienst

20,21 FTP 23 Telnet 25 SMTP 53 DNS 80 HTTP 110 POP3 119 NNTP 143 IMAP 443 HTTPS

Ports mit Nummer unter 1024 werden als privilegierte Ports bezeichnet. Diese Ports werden von den verschiedenen Servern benutzt. Die Server warten hier auf Verbindungen aus dem Netz. Ports zwischen 1024 und 65535 werden als unprivilegierte Ports bezeichnet. Sie werden von Clients für Verbindungen genutzt.

Zusätzlich sind Ports zwischen 1024 und 49151 von der IANA registriert. Sie können entweder als normale unprivilegierte Ports benutzt werden, oder hier läuft ein bestimmter Dienst, wie z.B. das X-Windows System, die grafische Benutzeroberfläche unter Linux. Die ursprüngliche Idee war, auf diesen höheren Ports Dienste laufen zu lassen, die nicht über root-Privilegien verfügen.

Port Mapping oder Port Forwarding

Port Mapping um eigene Netzwerkdienste hinter einer Firewall zur Verfügung zu stellen. Alle auf der Firewall eingehenden Anfragen auf einen bestimmten Port werden an einen bestimmten Rechner im LAN weitergereicht (deswegen auch Port Forwarding). Beispielsweise werden alle auf der Firewall eingehenden Pakete auf dem Port 80 an den Webserver im lokalen Netz weitergeleitet, alle Pakete auf Port 110 gehen auf den POP3 Mailserver, der sich ebenfalls im LAN befindet. Die Server im LAN genießen so einen zusätzlichen Schutz.

Durch Port Mapping lassen sich auch transparente Proxies realisieren.

Proxy

Ein Proxy ist ein Rechner, der für einen Client eine Verbindung zu einem bestimmten Dienst aufbaut. Proxies existieren für unterschiedliche Dienste, wie z.B. HTTP und FTP. Die Daten werden vom Proxy angefordert und an den Client weitergereicht. Dadurch bleibt der Client im Verborgenen. Sämtliche Anfragen scheinen vom Proxyserver zu kommen. Zusätzlich dient ein Proxy als großer Zwischenspeicher: Daten, die von Clients angefordert werden und bereits auf dem Proxy liegen, müssen von diesem nicht noch einmal angefordert werden. Dadurch kann die Geschwindigkeit der Übertragung gesteigert werden. Viele Internetprovider bieten ihren Kunden einen eigenen Proxyserver für FTP und HTTP an.

IP Pakete

Das IP Protokoll definiert eine Nachricht, die zwischen zwei Computern im Netzwerk gesendet wird. Eine solche Nachricht wird Paket genannt. Ein Paket ist also eine einzelne Nachricht, die im Netz gesendet wird. Ein IP Paket besteht aus einem Paketkopf (message header) und dem Nachrichtenkörper (message body). Der Körper enthält die eigentlichen Daten, die ausgetauscht werden.

Protokolle

ICMP Internet Control Message Protocol

ICMP Pakete werden zu Kontrollzwecken und für Statusmeldungen benutzt. Sie werden lediglich zwischen zwei Computern ausgetauscht, nicht zwischen Diensten, die auf dem Computer laufen.

Der Header enthält:

- Quell- und Zieladresse

- Art der Kontrollnachricht

- ICMP Nachrichtentyp (Kommando, Statusinformation, Fehlermeldung)

UDP User Datagramm Protocol

UDP Pakete werden zwischen zwei Netzwerkdiensten ausgetauscht. Bei UDP Paketen gibt es keine Benachrichtigung darüber, ob ein Paket erfolgreich empfangen wurde. UDP ist also ein verbindungsloses Protokoll, und damit ist nicht sichergestellt, daß ein UDP Paket sein Ziel erreicht. Dies läßt sich am Besten mit dem Versand einer Postkarte vergleichen. Auch hier ist nicht sichergestellt, daß diese auch jemals ihr Ziel erreicht. Der daraus entstehende Vorteil ist, daß UDP Pakete um ein vielfaches schneller sind als TCP Pakete.

Der Header enthält:

- Quell- und Zieladresse

- Quell- und Zielportnummer

- UDP Protokolltyp

TCP Transmission ControlProtocol

TCP ist das am meisten genutzte Protokoll für Netzwerkdienste, da bei TCP eine Verbindung zwischen den Computern während der gesamten Dauer des Datenaustausches sichergestellt ist. Für jedes empfangene TCP Paket wird eine Empfangsbestätigung an den Absender geschickt. So werden Übertragungsfehler, verlorene Datenpakete oder Duplikate erfolgreich vermieden.

Der Header enthält

- Quell- und Zieladresse

- Quell- und Zielportnummer

- TCP protocoll message type

- Sequence acknowledgement number

- Control flags (SYN, ACK, FIN)

Eine TCP Verbindung läßt sich am Besten mit einem Telefongespräch vergleichen. Eine Verbindung zum Informationsaustausch ist hier sichergestellt. Kommen am anderen Ende der Leitung nicht alle gewünschten Informationen an (z.B. durch Rauschen in der Leitung) wird einfach erneut um diese gebeten.

Der TCP Verbindungsaufbau

Der Verbindungsaufbau bei TCP läuft in folgenden Schritten ab:

1) Ein Webserver läuft auf einem Computer im Internet und wartet auf Verbindungen auf dem TCP-Port 80. Ein Benutzer greift auf den Webserver zu, in dem er eine Webseite dieses Servers abruft. Er gibt dazu die URL in seinen Browser ein. Die URL wird durch einen Nameserver in die IP Adresse des Hosts aufgelöst. Der Browser belegt nun einen unprivilegierten Port, z.B. 24000, und sendet eine Verbindungsanfrage an den Webserver. Dieses TCP Paket hat z.B. folgenden Header:

- Protokoll: TCP

- Quelladresse: 114.115.12.11

- Quellport: 24000

- Zieladresse: 195.20.202.1

- Zielport: 80

- Flags: SYN (connection synchronization request)

Das SYN Flag wird immer bei einem Verbindungsaufbau gesendet. Diesem SYN Flag folgt eine Synchronisations Sequenz Nummer, die vom Client vergeben wird (hier beispielsweise 14000).

2) Der Webserver empfängt das Paket des Clients. Er antwortet auf das SYN Flag mit einer Bestätigung, dem ACK Flag. Der Server teilt dem Client dadurch mit, daß er seine Verbindungsanfrage empfangen hat. Diesem ACK Flag folgt die Synchronisations Sequenz Nummer des Clients, die vom Server um eins erhöht wurde (14001). Außerdem sendet der Server nun ein weiteres SYN Flag, mit dem er ebenfalls einen Verbindungsaufbau bekanntgeben will. Der Server gibt diesem Flag seine eigene Synchronisations Sequenz Nummer (z.B. 34008). Die Verbindung ist nun halb geöffnet.

Dies ist der Header des vom Server zurückgesendeten TCP Pakets:

- Protokoll: TCP

- Quelladresse: 195.20.202.1

- Quellport: 80

- Zieladresse: 114.115.12.11

- Zielport: 24000

- Flags: ACK (acknowledgement), SYN (connection synchronization request)

3.Der Client Rechner empfängt das Paket des Servers und antwortet auf das SYN Flag des Servers mit einem ACK Flag und einer um eins erhöhten Synchtonisations Sequenz Nummer, die dem Flag vom Server zugewiesen wurde (34009). Von nun an werden keine weiteren SYN Flags mehr benötigt, die Server verständigen sich nur noch über ACK Flags.

Der Header des vom Client gesendeten Pakets:

- Protokoll: TCP

- Quelladresse: 114.115.12.11

- Quellport: 24000

- Zieladresse: 195.20.202.1

- Zielport: 80

- Flags: ACK

Die beiden Flags SYN und ACK sind sehr wichtig für das Aufsetzen einer Firewall. Das SYN Flag wird gesetzt, wenn ein Client und ein Server die ersten beiden Pakete beim Verbindungsaufbau austauschen. Alle weiteren Pakete haben nur das ACK Flag gesetzt. Beim Beenden einer Verbindung gibt es noch weitere Flags, die jedoch für eine Paketfilter Firewall nicht zur Auswertung zur Verfügung stehen und deshalb nicht von Interesse sind.

Angriffe

An das Internet angeschlossene Computer sind einer Vielzahl von Angriffen ausgesetzt, die verschiedene Absichten verfolgen. Manche Angriffe versuchen den Zielrechner zu beschäftigen, daß dieser keinen anderen Aufgaben mehr nachgehen kann, und somit für andere Computer im Netzwerk unerreichbar ist. Andere haben das Ziel, auf dem angegriffenen Computer Lese- und Schreibrechte zu erhalten, um Daten zu stehlen, manipulieren oder zu löschen. Wieder Andere sammeln lediglich Informationen über das Zielsystem, die sich später bei weiteren Angriffen vorteilhaft auswirken können.

In diesem Kapitel sollen Techniken und häufig auftretende, bekannte Angriffe kurz vorgestellt werden.

Spoofing

Beim IP-Spoofing wird die Quelladresse eines Pakets modifiziert und gefälscht (gespooft). Das Paket erhält eine falsche Identität. Es gibt keinen verläßlichen Schutz gegen IP-Spoofing. Man kann sich nie sicher sein, ob ein Paket das ist, was es vorgibt zu sein.

Ein gefälschtes Paket läßt sich dadurch leicht in ein geschütztes lokales Netz einschleusen.

IP-Spoofing wird beispielsweise von Angreifern verwendet werden, um von sich abzulenken, und einem Anderen den Angriff anzulasten.

Außer dem IP-Spoofing gibt es noch weitere Arten von Spoofing, nämlich

DNS- und Web-Spoofing. Auf diese soll jedoch hier nicht näher eingegangen werden.

Source routed traffic

Normalerweise wird der Weg (die Route), die ein IP-Paket zurücklegt, um von Punkt A nach Punkt B zu gelangen, durch die Router zwischen den beiden Endpunkten festgelegt. Das Paket gibt lediglich das gewünschte Ziel vor, nicht welchen Weg es gehen will.

Es ist möglich, Informationen über die Route, die das Paket gehen will, im Paket zu speichern. Die Router werten diese Informationen aus und leiten das Paket entsprechend weiter.

Hiermit lassen sich von einem Angreifer Pakete generieren, die vorgeben aus dem eigenen lokalen Netz (hinter der Firewall) zu stammen. Liegt das Ziel innerhalb des lokalen Netzes wird die Firewall diese Pakete auch dorthin senden. Dem Angreifer wäre es dadurch gelungen, die Firewall zu umgehen. Source routed traffic sollte deshalb grundsätzlich nicht zugelassen werden. Anmerkung: Source routed traffic läßt sich schon auf Kernelebene deaktivieren.

Denial of Service Angriffe

Denial of Service (DoS) Angriffe binden Systemressourcen des Zielrechners. Dies kann im schlimmsten Fall dazu führen, daß das System nicht mehr erreichbar ist. DoS Angriffe lassen sich in Floods (binden Bandbreite, nutzen Rechenzeit des Ziels) und Disconnects unterteilen.

Flooding

Beim Flooding (Fluten) wird das Ziel mit Unmengen von ICMP- (gewöhnlich) oder auch UDP-Paketen beschossen (überflutet). Die Folgen gehen bis zur Unerreichbarkeit des Ziels, da dieses vollständig mit der Bearbeitung der Pakete ausgelastet ist.

Bsp. Ping Flooding: Das Ziel wird mit Ping-Paketen (ICMP Message Type 8) beschossen und wird damit ausgelastet, die Ping-Pakete mit Echo-Reply-Paketen (ICMP Message Type 0) zu beantworten.

Bsp. Identification Flooding (Inetd): Dieser Angriff ähnelt einem gewöhnlichen ICMP Flood, es werden aber zusätzlich Informationen von TCP Port 113 angefordert. Dieser Angriff verbraucht mehr Rechenzeit als ein gewöhnlicher ICMP Flood, da die Antwort generiert werden muß.

Bsp. TCP SYN Flooding: Das SYN Flooding macht sich dem gewöhnlichen dreistufigen TCP Verbindungsaufbau zunutze. Das Ziel wird mit gespooften IP-Paketen beschossen, die eine Verbindung zu einem TCP basierten Dienst (z.B HTTP) aufbauen wollen. Es wird ein Paket mit gesetztem SYN Flag gesendet. Das Ziel beantwortet dieses Paket mit einer Nachricht, die SYN- und ACK-Flag gesetzt hat. Da die IP-Adresse gespooft ist, kommt es nie zu einer Antwort mit gesetztem ACK-Flag des Angreifers. Die TCP Verbindung bleibt in Ihrem halb geöffneten Zustand und verbraucht Systemressourcen, bis es zu einem Timeout der Verbindung kommt. Da neue Pakete schneller eintreffen, als alte Verbindungen durch den Timeout beendet werden, sind nach kurzer Zeit sämtliche Ressourcen des Ziels belegt. Es können keine weiteren Verbindungen beantwortet werden. Das Ziel ist damit ausgeschaltet.

Bsp. SMTP Session Hijacking: Hier wird der Mailserver des Ziels mit Mails überflutet, bis dieser für andere Computer nicht mehr erreichbar ist.

Portscanning

Beim Portscanning werden die Ports des Ziels auf vorhandene Dienste geprüft. Dadurch erhält der Angreifer Informationen über mögliche Angriffspunkte auf dem Zielsystem. Portscans dienen der Informationsgewinnung, verbrauchen aber auch Systemressourcen. Sie sind damit ein weiterer DoS Angriff, wenn auch weniger effizient wie andere DoS Formen. Portscans gehen häufig wirklichen Angriffen voraus. Portscans beschränken sich häufig auf einige wenige, ausgesuchte Zielports, auf denen verbreitete Netzwerkdienste laufen. Diese Dienste haben in der Vergangenheit oft Schwachstellen in der Sicherheit aufgezeigt und sind ein idealer Ausgangspunkt für Angriffe. Portscanning gilt trotz dieser für die Informationsgewinnung wichtigen Funktion als klassischer DoS Angriff, da eine entsprechende Anzahl an Scans gleichzeitig den Zielrechner blockieren kann.

Disconnects

Durch Disconnects wird der Zugriff auf den eigenen Computer oder auf andere Rechner im Netzwerk verhindert. Bsp. ICMP Destination Unreachable: Bei diesem DoS Angriff wird ein gespooftes Destination-Unreachable-Paket (ICMP Message Type 3) an das Ziel gesendet. Das Ziel erhält die Nachricht, daß der Quellrechner nicht mehr erreichbar ist und beendet alle Verbindungen mit diesem Computer.

Hacks und Exploits

Ein Hack ist eine Anwendung oder ein Paket, welches Schwächen in einem Betriebssystem, einer Anwendung oder einem Protokoll ausbeutet (engl.: to exploit). Die Folgen reichen vom Absturz des Ziels über Datendiebstahl bis zum vollständigen Datenverlust.

Bsp. Boink: Der Boink Hack ähnelt anderen Hacks, wie Bonk, Teardrop oder New Tear. Durch ungültige Paketfragmente, die nicht mehr korrekt zusammengefügt werden können, wird das Ziel zum Absturz gebracht.

Bsp. Land: Beim Land Hack versucht ein gefälschtes, angeblich vom Ziel stammendes Paket eine Verbindung zum Ziel aufzubauen. Das Ziel versucht mit sich selber eine Verbindung aufzubauen und stürzt ab.

Bsp. Winnuke: Winnuke nutzt einen Fehler im TCP/IP Stack der bekannten Windows Versionen (Win3.x, Win9x, WinNT 3.51, WinNT 4) aus. Spezielle Daten (out of bound data) werden an TCP Port 139 des Ziels geschickt. Als Folge davon stürzt das TCP/IP Protokoll ab und der Computer muß neu gebootet werden, will man die Funktionalität des Protokolls wieder herstellen.

Warum Linux?

- Gründe für den Einsatz von Linux als Firewall:

- Verfügbarkeit. Für kein anderes Betriebssystem existieren derart viele Kernel Features und Tools Verfügbarkeitsstudien zeigen die herausragende Stabilität von Linux.

- Ausgereifter Netzwerkteil, vergleichbar mit dem anderer Unix-Derivate.

- Keine weitere Software neben den Bordmitteln notwendig.

- Fast die gesamt Hardware ist unter Linux lauffähig.

- Im Gegensatz zu kommerziellen Betriebssystemen entfällt bei Linux der Support des Herstellers. Dafür aber Newsgroups, Mailing Lists und OnlineDokumentation

- Das gesamte Betriebssystem, inklusive Dienstprogramme und wichtiger Anwendungen, unterliegt der GPL und sind somit kostenlos und frei im Quellcode zugänglich.

FIREWALL TOPOLOGIEN

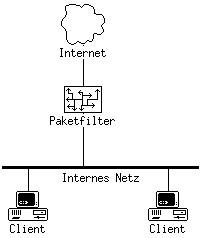

Einfacher Paketfilter

Einfacher Paktetfilter wird das Interne Netz mit einem Router an ein öffentliches Netz angebunden Der Router arbeitet aber selektiv. Das bedeutet das nur bestimmte Arten von Pakteten das passieren erlaubt wird anderen wird es nicht gewährt. Paketfilter arbeitet

auf den untersten 3 Schichten der TCP/IP- Achitektur.

Vorteile der Paketfilterung :

- kann ganzes Netzwerk schützen

- extrem effektiv

- weit verbreitet

Nachteile:

- Filterbeschreibungspachen sind nicht perfekt

- Router wird belastet

- Nicht alle Sicherheitrichtlinen lassen sich durch sezten

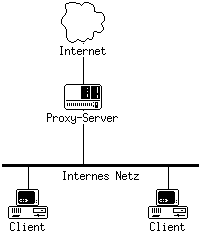

Dual Homed Host

Auf einem Dual Homed Host laufen sogenannte Proxys(Stellvetretter) Proxy arbeitet auf allen 4 Schichten der TCP/IP- Achitektur. Das bedeutet das sie mit dem Anwendungsprotoll in Berührung kommen. Wobei man zwischen 2 verschiedenen Arten unterscheiden kann

- Application Level Proxys

Diese Proxyarten kennen das Anwednungsprotokoll genau. Beispielsweise squid aber auch ein chache-only Nameserver kann man als Application Level Proxy bezeichnen.(~Dolmetscher in der realen Welt)

- Circuit Level Proxys

Diese Proxyarten kennen das Anwednungsprotokoll nicht. Sie „quatschen“ alles nur nach oder setzen es um. Beispielweise socks oder delegated sind Circuit Level Proxys (~Übersetzungsprogramm in der realen Welt)

Vorteile:

- Gutes Protokollieren

- Caching

- Anwendungsspezifische Filterung

- Authetifikation auf Userebene

Nachteile:

- Neuere Protokolle werden nicht unterstützt

- Verschiedene Proxyserver für verschiedene Dienste notwendig

- Client müssen Verhalten ändern

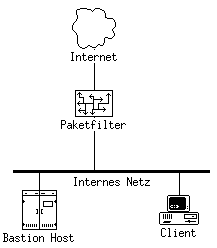

Architektur mit überwachten Hosts

Der Paketfilter lässt nur Traffic zu dem Bastion Host zu, die Clients kommnuzieren nur

mit den Proxys auf dem Bastion Host.

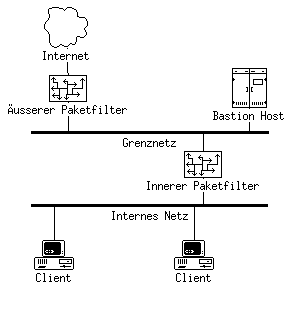

Architektur mit überwachtem Teilnetz(mit zwei Paketfiltern)

Äussere Paketfilter lässt nur Traffic zu dem Bastion Host zu. Innerere Paketfilter lässt nur Traffic zu dem Bastion Host zu die Clients kommunizieren nur mit den Proxys auf dem Bastion Host

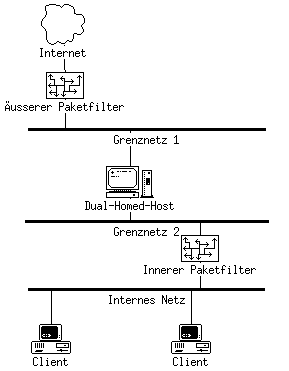

Geteiltes und überwachtes Teilnetz mit Dual-Homed-Host

Äussere Paketfilter lässt nur Traffic zu dem Dual-Home-Host zu. Innerere Paketfilter lässt nur Traffic zu dem Dual-Home-Host zu die Clients kommunizieren nur mit den Proxys auf dem Bastion Host. Kein Forwarding auf dem Dual-Home-Host

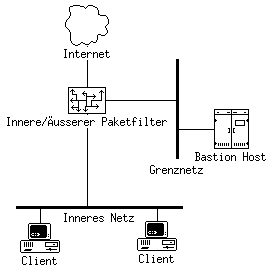

Architektur mit zusammengelegtem inneren und äusseren Paketfilter

Häufig haben kommerzielle Produkte diese Layout

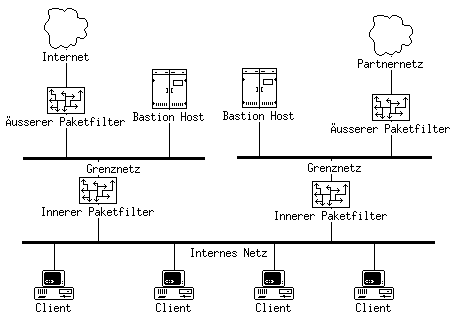

Architektur mit mehreren Grenznetzen

Äussere Paketfilter lässt nur Traffic zu dem Bastion Host zu. Innerere Paketfilter lässt nur Traffic zu dem Bastion Host zu die Clients kommunizieren nur mit den Proxys auf dem Bastion Host Das Partnernetz (z.B.Vetriebspartner) wird genauso angebunden.

Verbindungenszenarien

Eingehende Tcp/Ip Verbindungen

Die Regel für eingehende Pakete muss alle Kombinationen von SYN und ACK Flags im TCP Header akzeptieren, das heisst, es muss auch das Paket, welches nur ein gesetztes SYN Flag hat, durchlassen.

Die Regel für ausgehende Pakete muss explizit Pakete, die lediglich das SYN Flag im TCP Header gesetzt haben, ausschliessen um zu verhindern das von innen nach aussen eine Verbindungsaufnahme erfolgen kann.

Ausgehende Tcp/Ip Verbindungen

Die Regel für ausgehende Pakete muss alle Kombinationen von SYN und ACK Flags im TCP Header akzeptieren. Das heisst, es muss auch das Paket, welches nur das SYN Flag gesetzt hat, durchlassen. Die Regel für eingehende Pakete muss explizit Pakete, die lediglich das SYN Flag im TCP Header gesetzt haben, ausschliessen, um zu verhindern, dass von aussen nach innen eine Verbindungs- aufnahme erfolgen kann.

Ausgewählte TCP Dienste auf die diese Regeln zutreffen.

UDP Problematik

Da UDP basierende Dienste verbindungslos sind, ergibt sich das Problem, dass man mit herkömmlichen Mitteln nicht bestimmen kann, welche Seite die Verbindung initiiert hat.

Ausgewählte UDP Dienste auf die diese Regeln zutreffen:

Sonderfälle

Die Nachfolgenden Dienste fallen nicht in die oben genannten Kategorien und werden deshalb gesondert behandelt.

Nameservices (domain Port 53)

- Client <---> Server

- Bei Anfrage eines Clients an einen Nameserver verwendet der Client als Source Port einen Wert ab 1024 und als Destination Port 53 als Protokoll wird UDP verwendet.

- Bei Verbindungsproblemen oder wenn das Paket größer als 512 Byte ist erfolgt die Anfrage auf TCP Basis.

- Manche Unixe verwenden ausschließlich TCP.

- Server <---> Server

- Bei Lookup-Anfrage eines Nameservers an einen Nameserver verwendet der Client als Source Port einen Wert 53, als Destination Port 53 und als Protokoll wird UDP verwendet.

- Seit BIND 8 verhält sich der anfragende Nameserver wie ein normaler Client (kann per Konfiguration geändert werden).

- Bei Zonentransfers

- verwendet der Client (meist sekundäre Nameserver)

- den Source Port ab 1024 und der Server (meist primärer Nameserver)

- den Port 53 als Protokoll wird TCP verwendet.

Ftp Dienst ( ftp 21 ftp-data 20)

Beim Ftp Dienst werden zwei Kanäle zwischen Client und Server benutzt. Der Verbindungsaufbau wird wie eine ganz normale TCP Verbindung initiiert. Als Source Port wird ein Wert größer gleich 1024 benutzt und als Destination Port 21. Diese Verbindung bleibt bestehen und wird als Steuerkanal benutzt.

Danach gibt es zwei Möglichkeiten :

Aktives FTP

Beim aktiven FTP teilt der Client dem Server über den Steuerkanal einen Port oberhalb 1023 mit. Der Server geht darauf eine Verbindung zum Client auf diesem Port ein. Über diesen Kanal werden die Daten ausgetauscht.

Passives FTP

Beim passiven FTP teilt der Client dem Server über den Steuerkanal das Schlüsselwort PASV mit. Der Server überträgt darauf einen Port ab 1024 der für den Datenkanal bereit steht. Daraufhin konnektiert der Client den Server auf diesem Port. Über diesen Kanal werden die Daten ausgetauscht.

Sicherheitspolitik

Man sollte die höchstmögliche Sicherheitsstufe anstreben wobei folgende Punkte zu beachten sind:

- Preis

- Wie viel Geld können/wollen sie für Sicherheit ausgeben?

- Funktionalität

- Können Sie Ihre Computer immer noch benutzen?

- Akzeptanz

- Stören die Sicherheitseinrichtungen die Art und Weise mit der Benutzer Ihres Standorts gewöhnlich untereinander und Außenwelt kommunizieren?

- Juristisches

- Entsprechen die Sicherheitseinrichtungen Ihren Juristischen Anforderungen

Was sollte eine Sicherheitspolitik enthalten?

- Begründung

- Es ist wichtig das begründet wird warum Entscheidungen so getroffen wurden. - Nachvollziehbahrkeit -

- Verantwortung

- Man sollte explizit Zuständigkeitsbereiche festlegen so Unklarheiten entstehen wer verantwortlich ist.

- Aber auch die Benutzer sollten auf Sicherheit achten und sich nicht nur auf die Administration verlassen.

- Verständlichkeit

- Mann sollte die Sicherheitspolitisch verständlich formulieren nur so ist gewährleistet das sie auch eingehalten wird.

- Was man nicht versteht kann man auch nicht einhalten.

- Durchsetzung

- Der Verwalter bestimmter Dienste ist befugt Zugang zu verwehren.

- Der Vorgesetzte kümmert sich um Überschreitungen.

- Einrichtungen die Standards nicht erfüllen werden ausgeschlossen.

- Berücksichtigung von Ausnahmen

- Was geschieht wenn Ausnahmesituationen eintreten?

- Skalierbarkeit

- Was passiert wenn Ihre Netzwerk wäschst?

- Spezielle Fragen

- Wer erhält Zugang? Gibt es Gastzugänge?

- Gibt es Gemeinsame Accounts? (Bsp. E-Mail)

- Wann verliert man einen Account?

- Wer darf sich per Modem einwählen.

- Was ist vor der Inbetriebnahme eines Computers zu tun?

- Wie sicher müssen diese sein?

- Wie werden Personladaten geschützt?

- Welche Passwörter sollten verwendet werden? (Änderung)

- Wer darf ausführbare Programme besorgen/installieren?

- Welche Vorkehrungen werden gegenüber Viren getroffen?

- Was ist mit Verbindungen mit Geschäftspartnern?